Informations clés de BitLocker :

C’est quoi BitLocker ?

BitLocker est une fonctionnalité de sécurité Windows qui fournit un chiffrement pour des volumes entiers, en réponse aux menaces de vol de données ou d’exposition d’appareils perdus, volés ou mis hors service de manière inappropriée.

Quels sont les pré requis pour utiliser BitLocker ?

BitLocker est compatible avec les éditions professionnelles ou entreprises de Windows 10 et 11 et Windows Server (pas toute.)

Quel chiffrement BitLocker utilise il ?

BitLocker utilise principalement l’algorithme AES (Advanced Encryption Standard) pour chiffrer les données sur les disques, avec deux tailles de clé possibles : AES-128 (128 bits) et AES-256 (256 bits), le second étant plus sécurisé. Le chiffrement s’effectue en mode XTS-AES, qui améliore la protection contre certaines attaques.

BitLocker peut chiffrer l’intégralité du disque ou uniquement l’espace utilisé. Il peut aussi s’appuyer sur une puce TPM (Trusted Platform Module) pour renforcer la sécurité en protégeant les clés de chiffrement. En cas de problème, une clé de récupération permet d’accéder aux données, et elle est souvent sauvegardée sur un compte Microsoft ou un autre support sécurisé.

En résumé, BitLocker offre un chiffrement robuste avec différentes options pour garantir la sécurité des données sur les disques durs.

C’est quoi une puce TPM ?

Une puce TPM (Trusted Platform Module) est un composant matériel intégré aux ordinateurs pour sécuriser les données en stockant des informations sensibles, comme des clés de chiffrement. Elle protège contre les attaques et permet, par exemple, de sécuriser le chiffrement avec BitLocker en vérifiant l’intégrité du système au démarrage. Le TPM renforce la sécurité par rapport aux solutions logicielles et permet une authentification fiable pour protéger les données.

Il existe principalement deux versions de TPM :

- TPM 1.2 : Une version plus ancienne, utilisée sur de nombreux systèmes plus anciens.

- TPM 2.0 : La version actuelle, qui offre des fonctionnalités de sécurité améliorées et est maintenant requise pour de nombreuses applications et systèmes d’exploitation modernes, y compris Windows 11.

Quels sont les moyens de déverrouillages de BitLocker ?

BitLocker propose plusieurs modes de déverrouillage des disques chiffrés :

- Mot de passe : Demande un mot de passe à l’utilisateur au démarrage.

- Clé USB : Utilise une clé USB contenant un fichier de démarrage pour déverrouiller le disque.

- TPM (Trusted Platform Module) : Permet un déverrouillage automatique avec la puce TPM, souvent combiné avec un mot de passe ou un PIN.

- PIN : Nécessite un code PIN pour déverrouiller le disque.

- Authentification à deux facteurs : Combine plusieurs méthodes de sécurité, comme un mot de passe et un PIN ou une clé USB.

- Clé de récupération : Une clé longue à utiliser si le mot de passe est oublié ou un autre problème survient.

Ces options permettent de choisir le niveau de sécurité souhaité pour déverrouiller le disque.

Installation de BitLocker sur l’Active Directory

Pour effectuer la procédure, nous avons besoin d’un serveur contrôleur de domaine et d’un poste client.

Ici j’utiliserais Windows Server 2022 avec l’Active Directory et un poste client Windows 10.

Commençons la procédure :

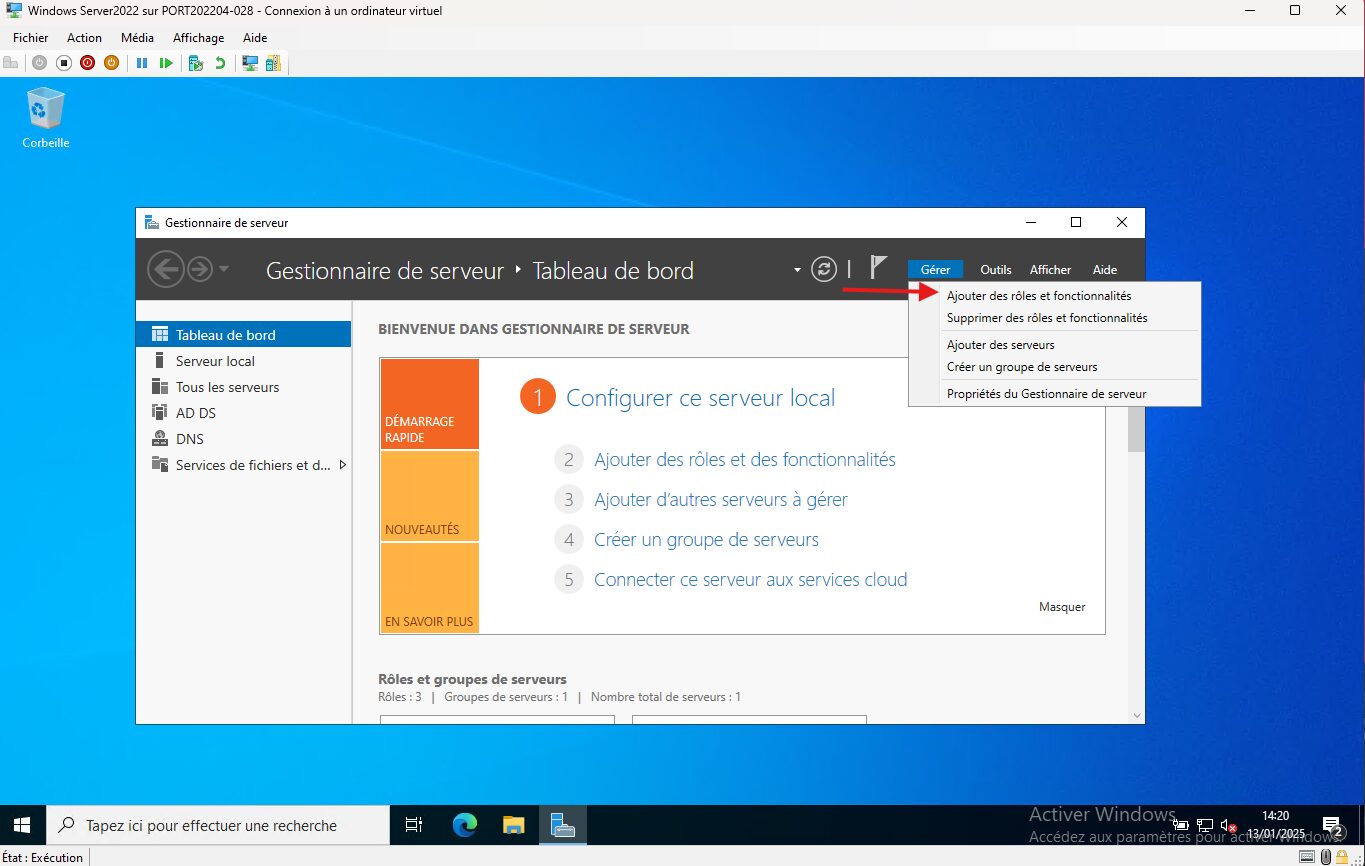

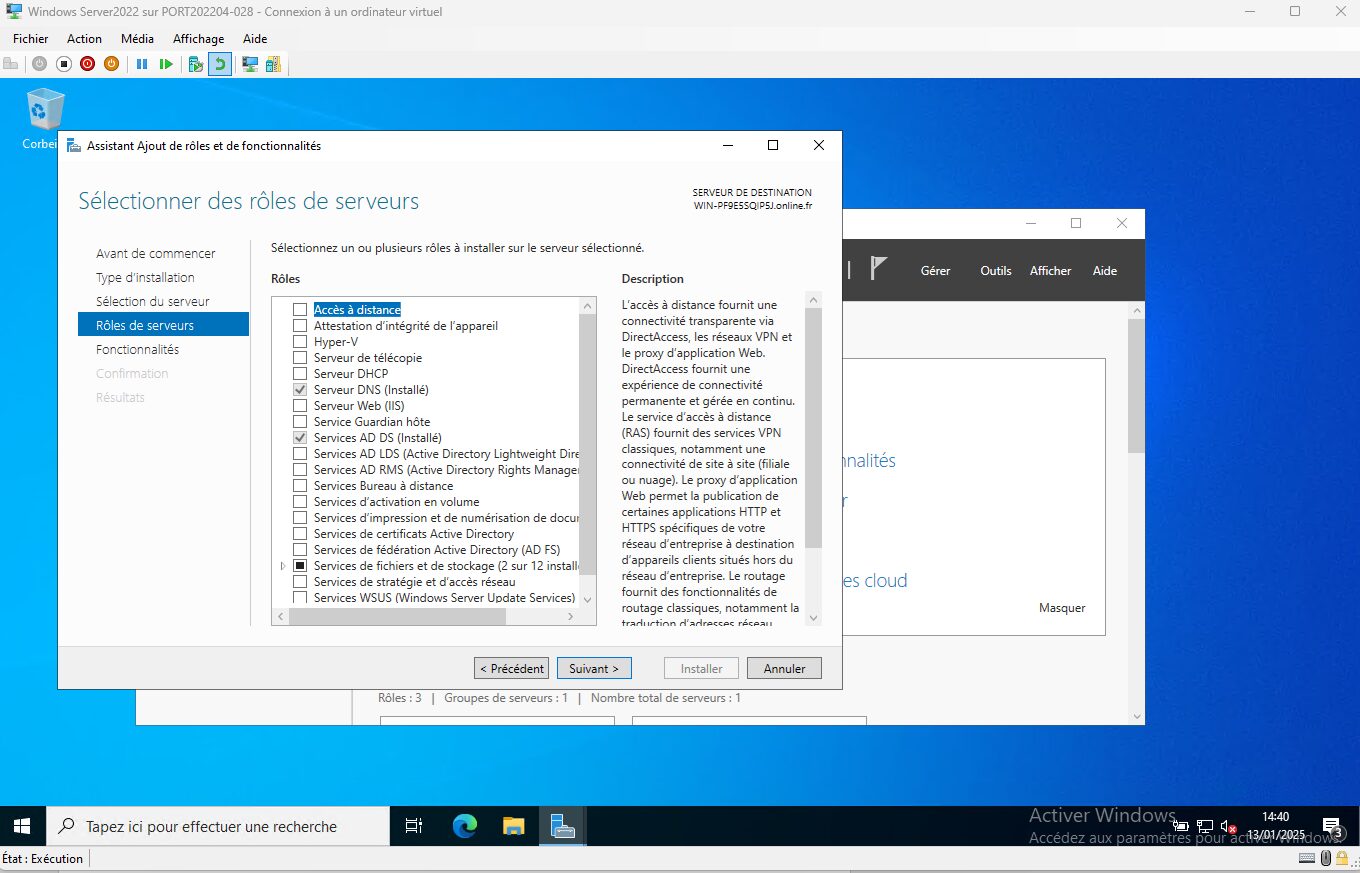

- Dirigez-vous sur votre gestionnaire de serveur, cliquez sur Gérer > Ajouter des rôles et fonctionnalités

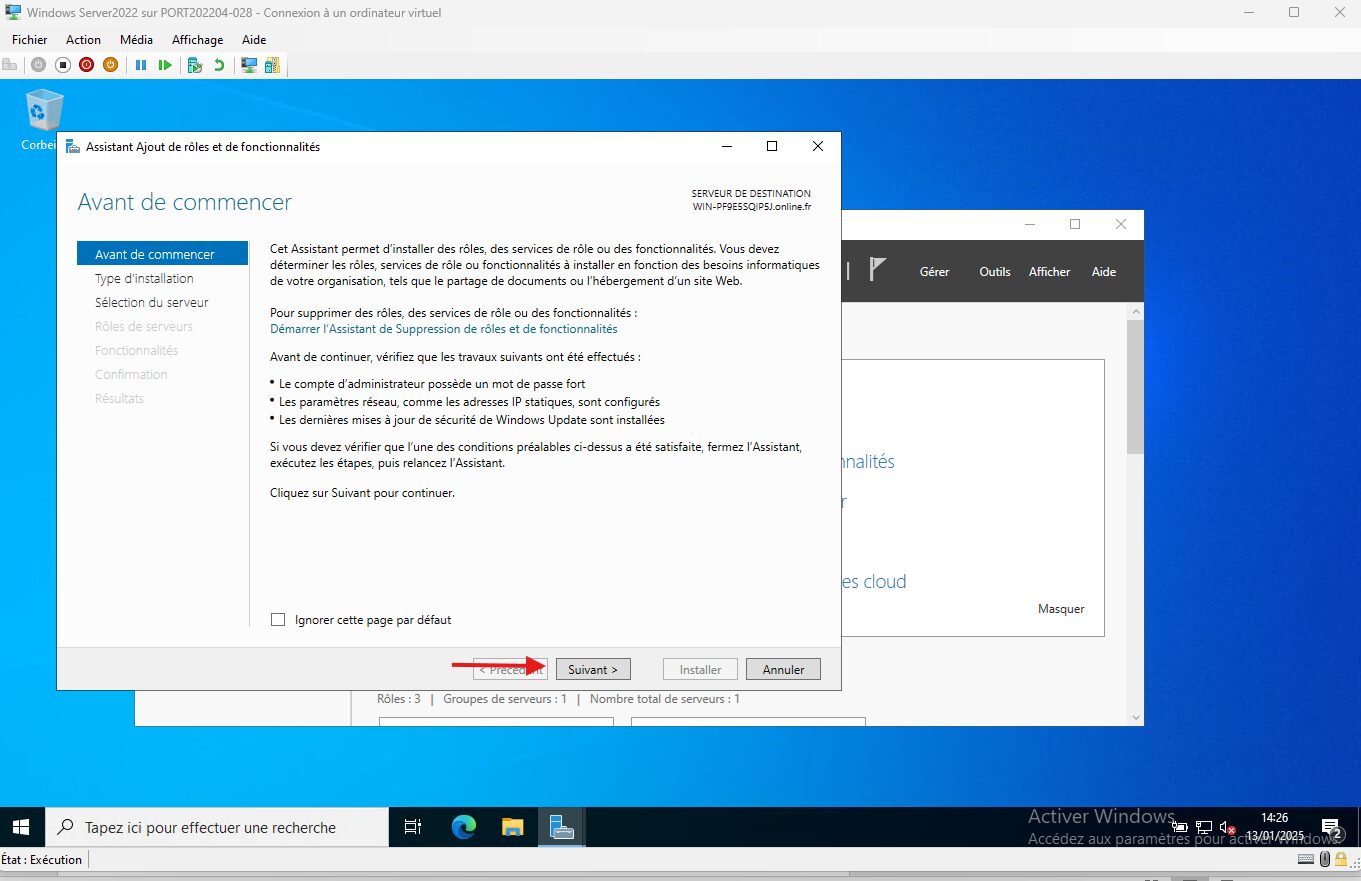

- Une fenêtre va apparaitre, cliquez sur Suivant

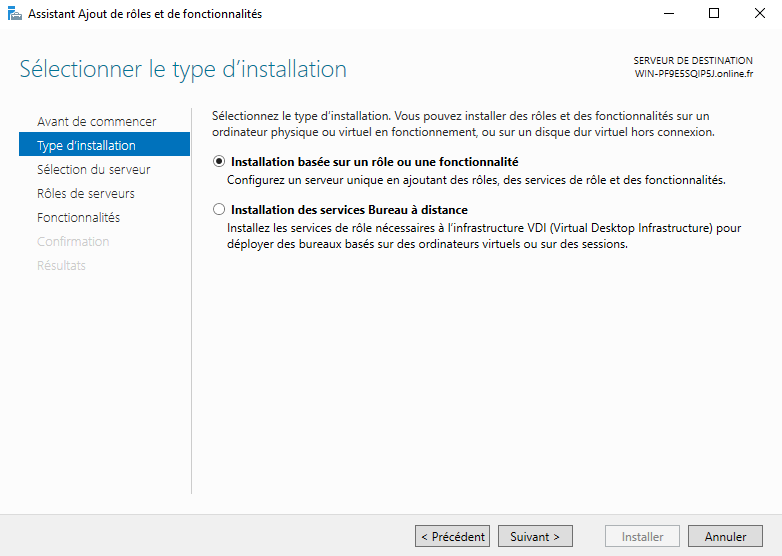

- Laissez cocher cette case et cliquez sur Suivant

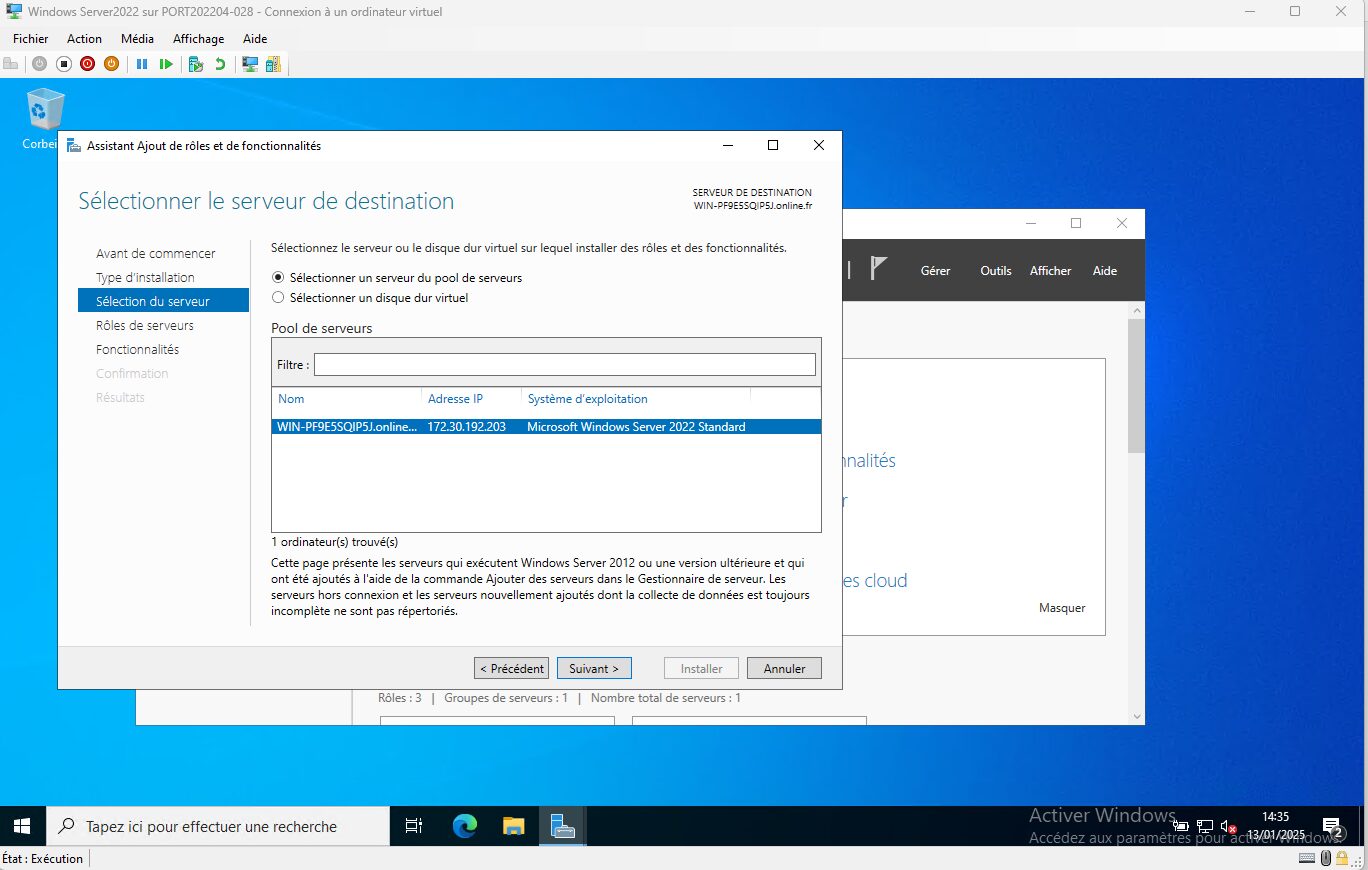

- Laissez cocher cette case, votre serveur est automatiquement désigné dans Pool de serveurs puis cliquez sur Suivant

- Cliquez juste sur Suivant

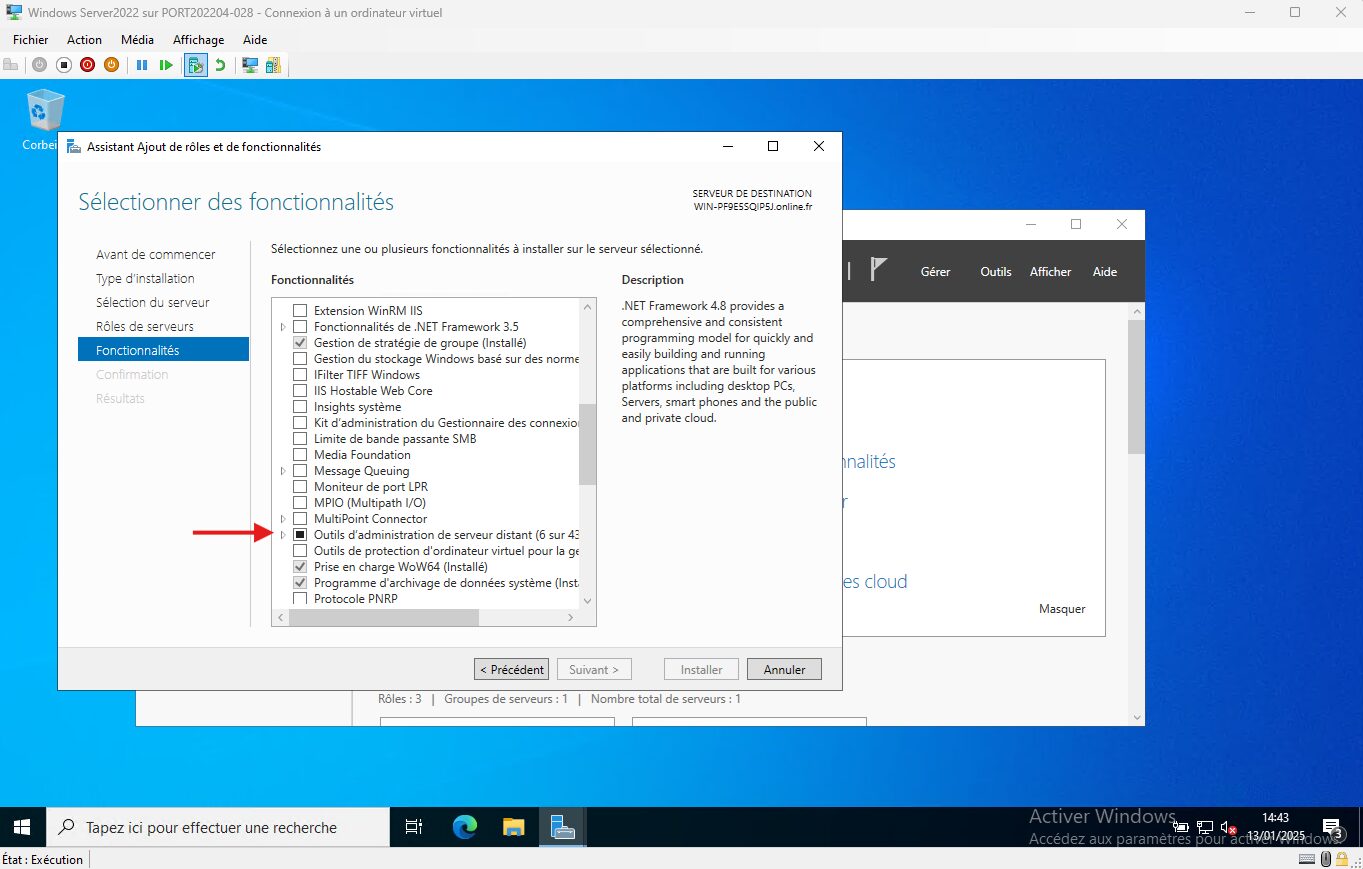

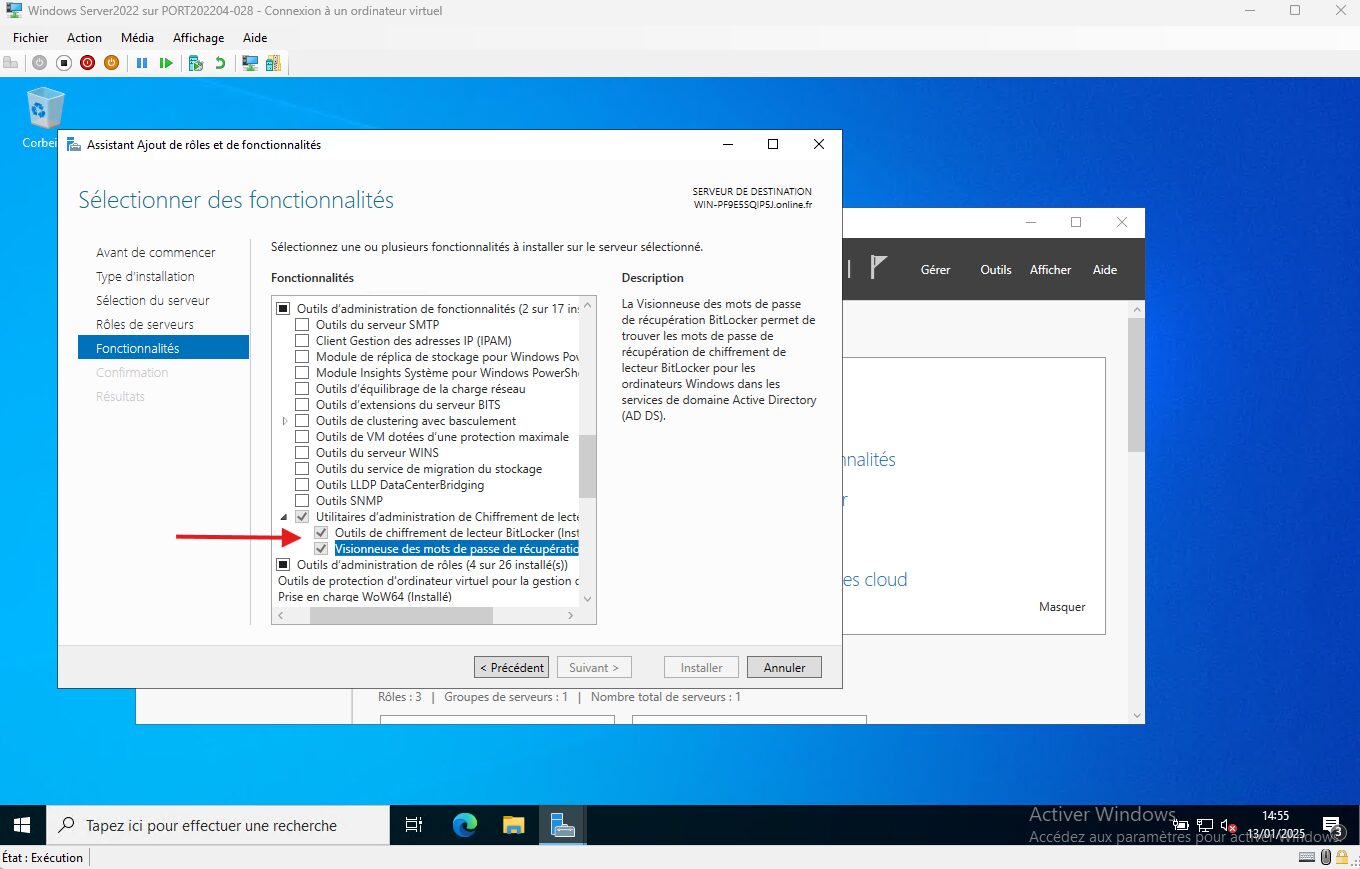

- Faite défilez les rôles puis cliquez dans cet ordre : Outils d’administrations de serveurs distants > Utilitaires d’administration de chiffrement de lecteur BitLocker > cochez les cases Outils de chiffrement de lecteur et Visionneuse des mots de passe de récupération puis cliquez sur Suivant

Une fenêtre s’affiche pour confirmer les sélections d’installation, cliquez sur installer

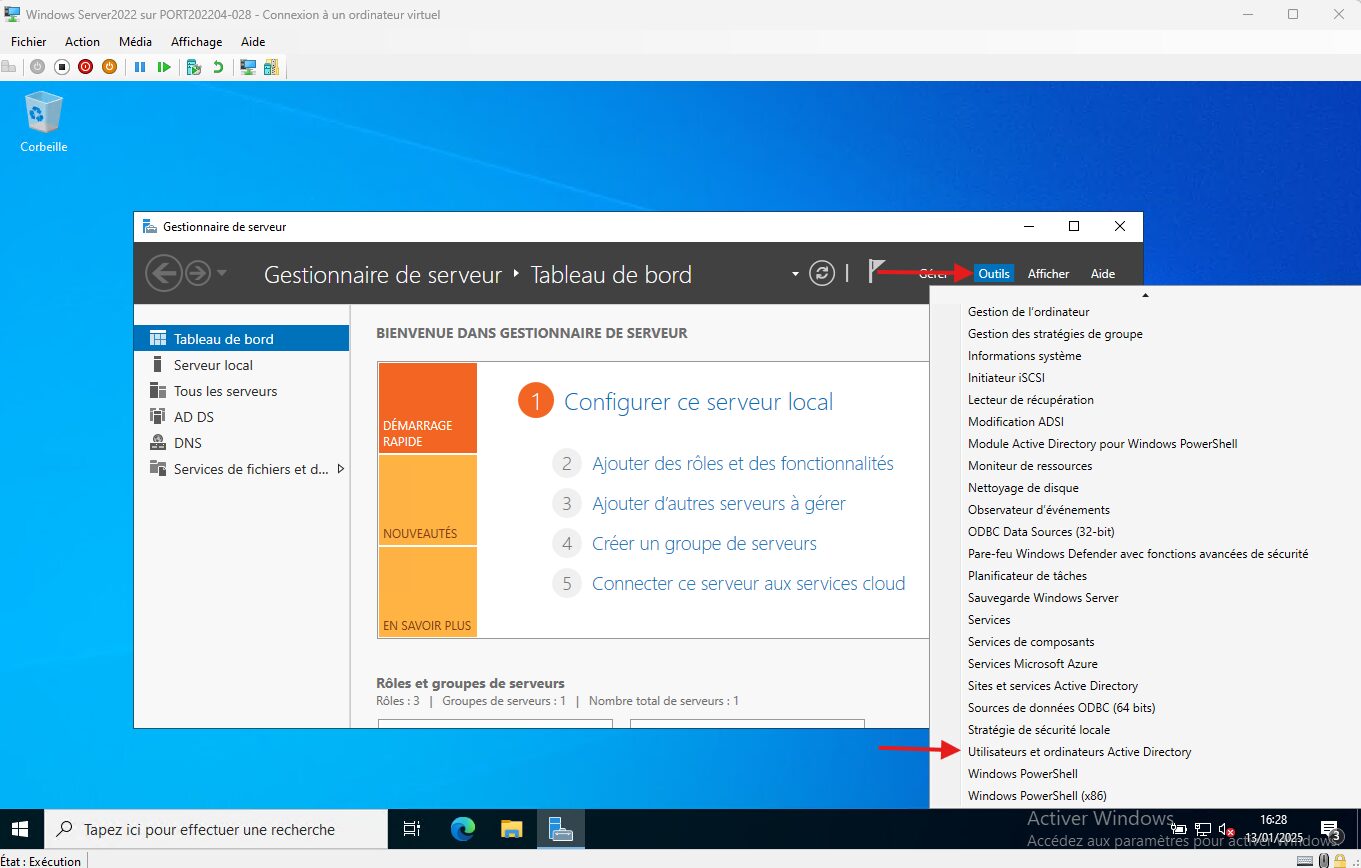

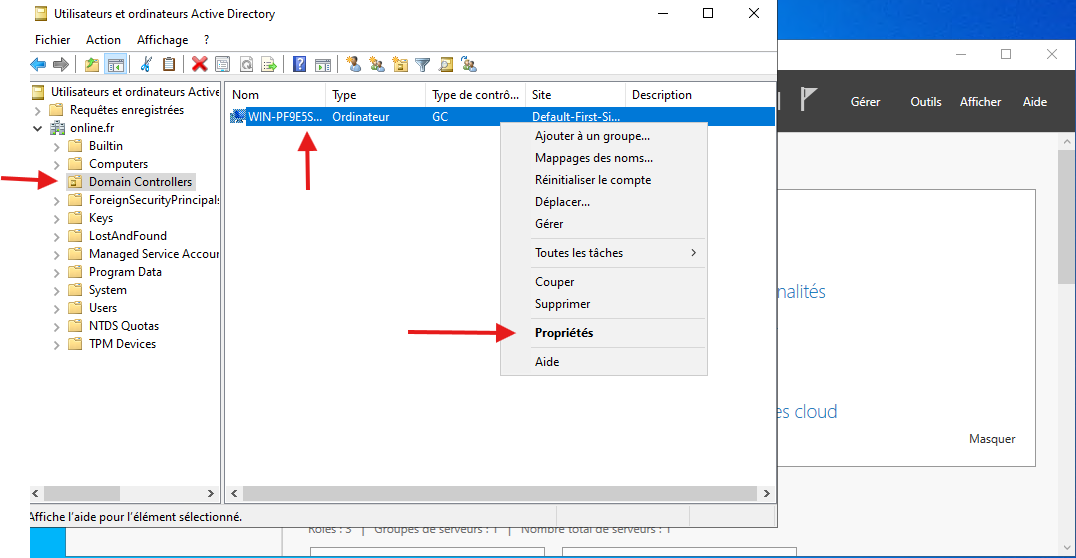

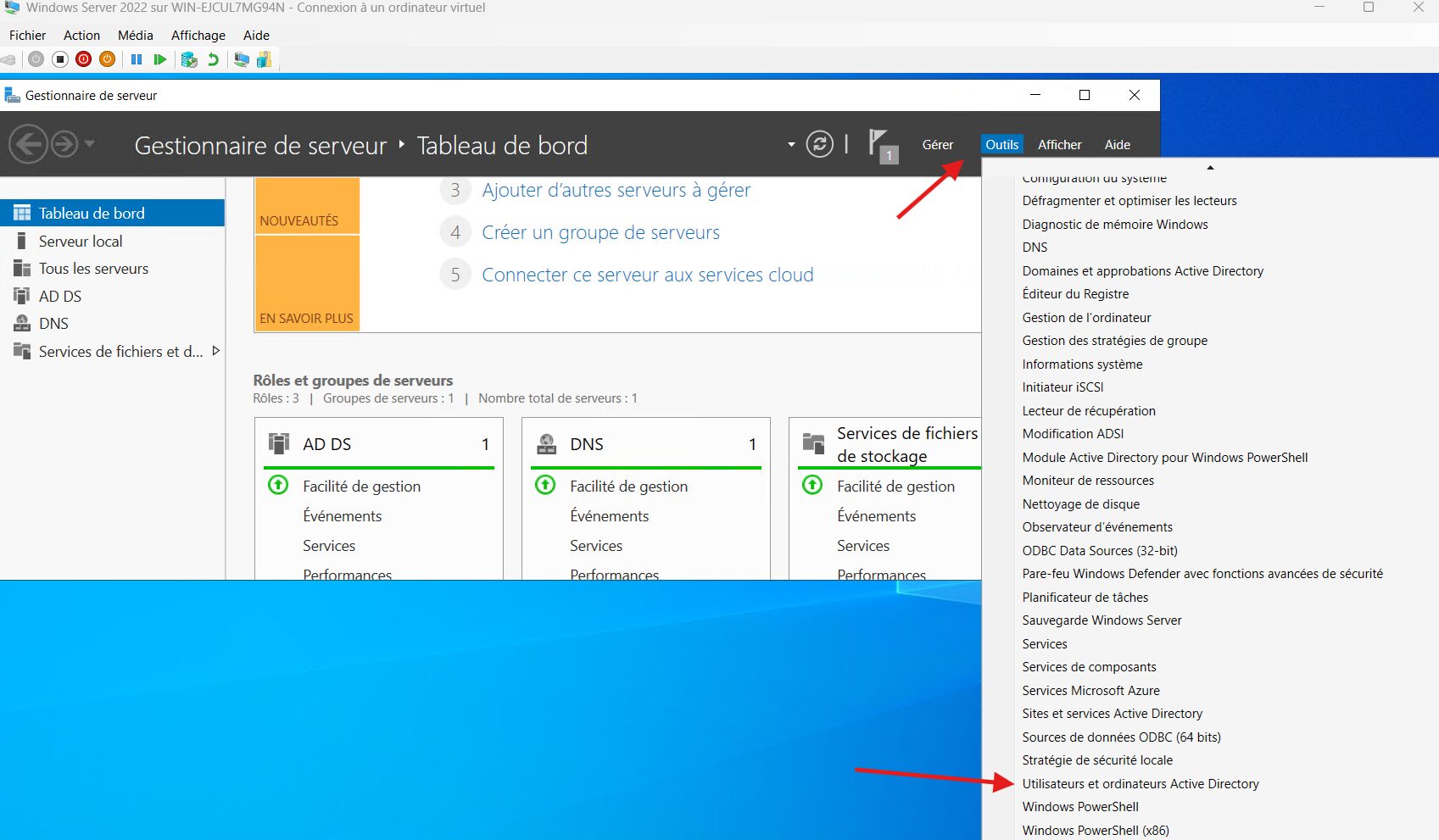

- Une fois l’installation fini, retourner dans votre gestionnaire de serveur, cliquez sur Outils > Utilisateur et Ordinateurs Active Directory

- Dirigez-vous sur votre Domain controllers, clic droit sur l’ordinateur (fenêtre à droite) puis sélectionnez Propriétés.

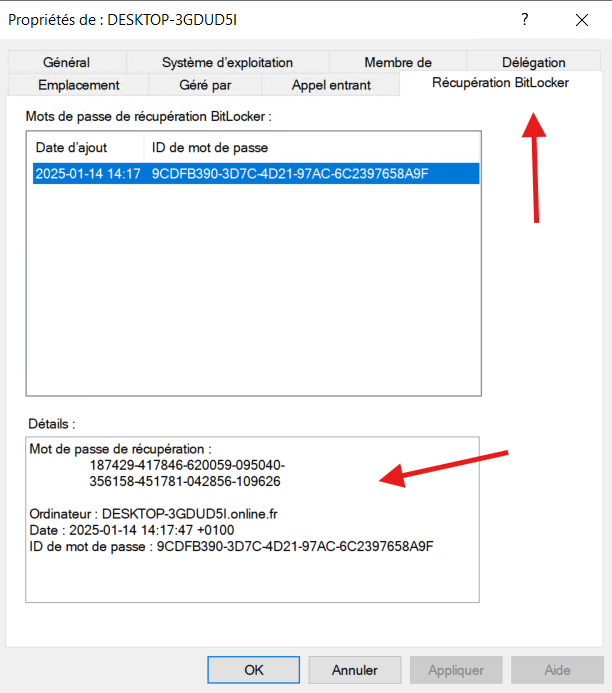

- Une fenêtre apparait, c’est ici que l’ordinateur va stocker l’identifiant et la clé de récupération du BitLocker.

![]()

GPO pour la configuration de BitLocker

Une GPO (Stratégie de Groupe) est essentielle pour la mise en place de BitLocker dans Active Directory car elle permet une gestion centralisée de la sécurité. Elle assure l’application uniforme des politiques de déverrouillage (mot de passe, TPM, PIN), le stockage sécurisé des clés de récupération dans AD, et l’activation automatique de BitLocker sur tous les ordinateurs du domaine. La GPO garantit également la conformité aux normes de sécurité et facilite les audits, tout en permettant une gestion efficace et sécurisée des ordinateurs.

Nous allons par la même occasion crée une Unité d’organisation pour permettre une meilleure gestion.

Commençons par crée une unité d’organisation, puis la GPO qui lui convient.

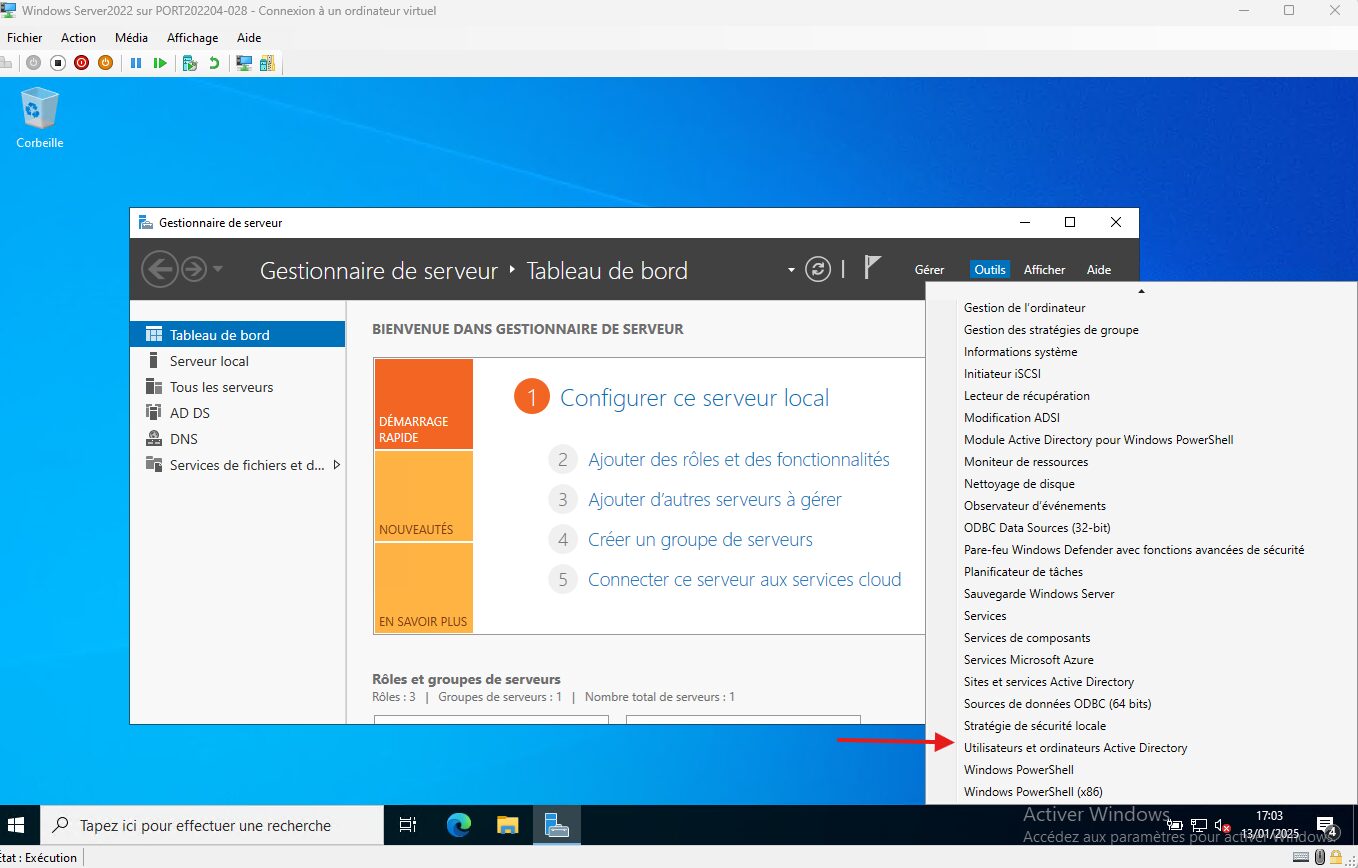

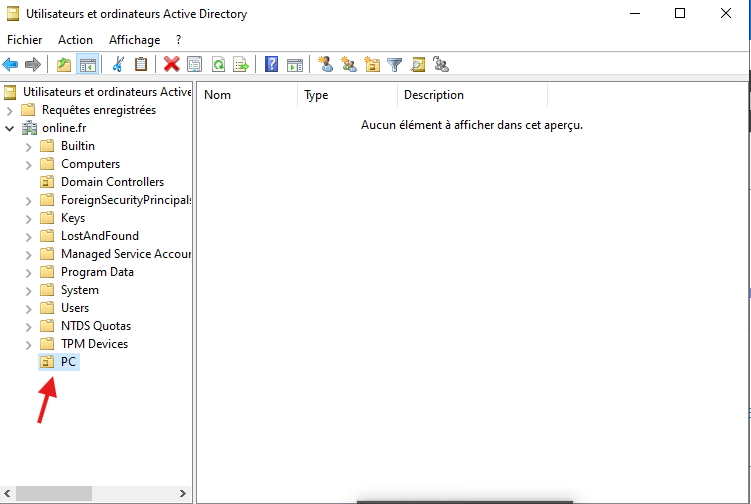

- Ouvrir votre Gestionnaire de serveurs, cliquez sur Outils > Utilisateurs et ordinateurs Active Directory

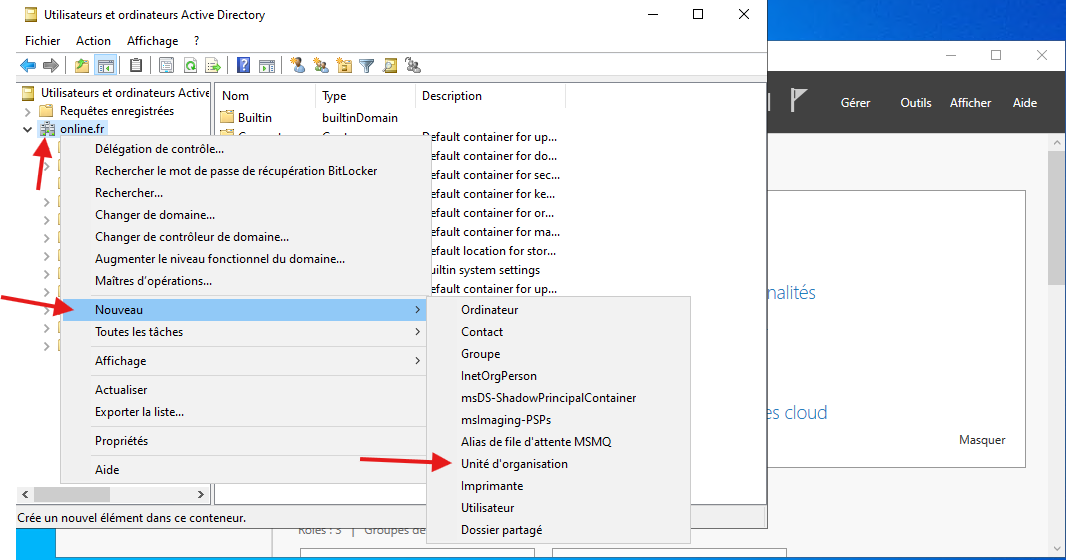

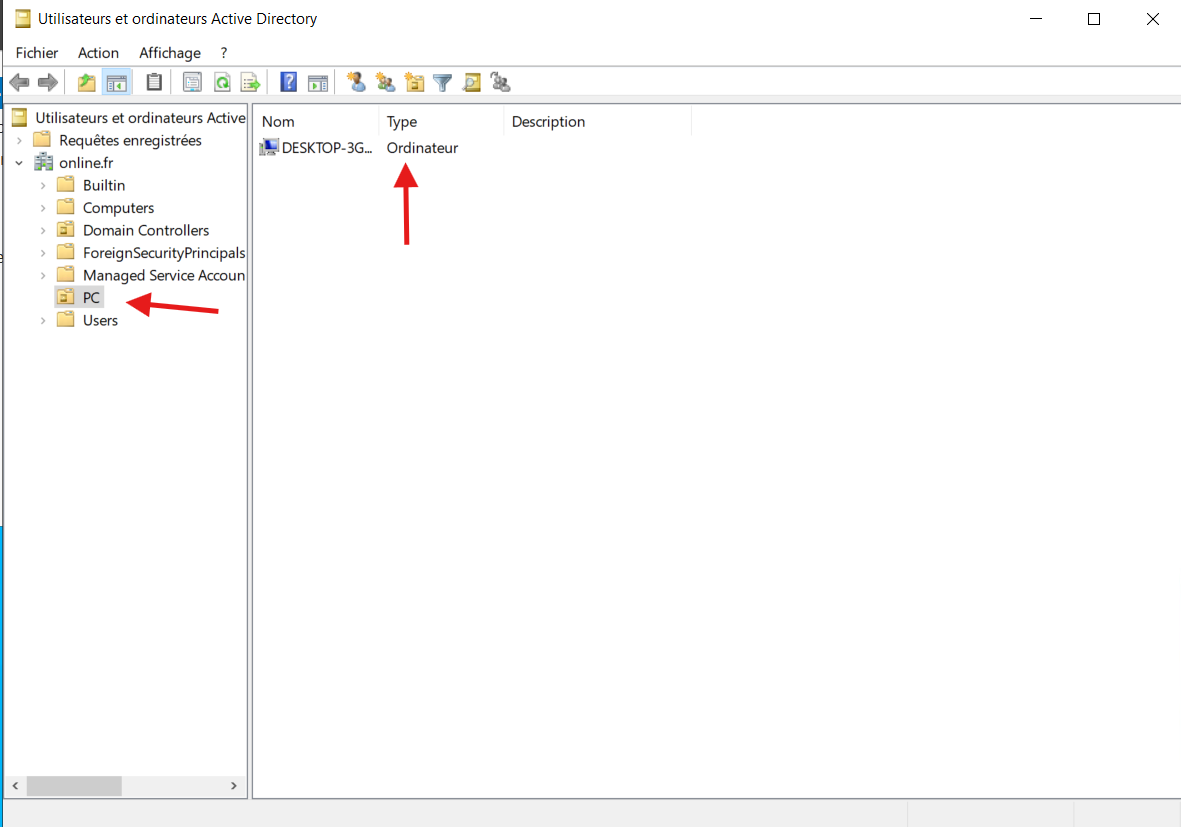

- Clic droit sur votre nom de domaine (Ici c’est online.fr) > Nouveau > Unité d’organisation

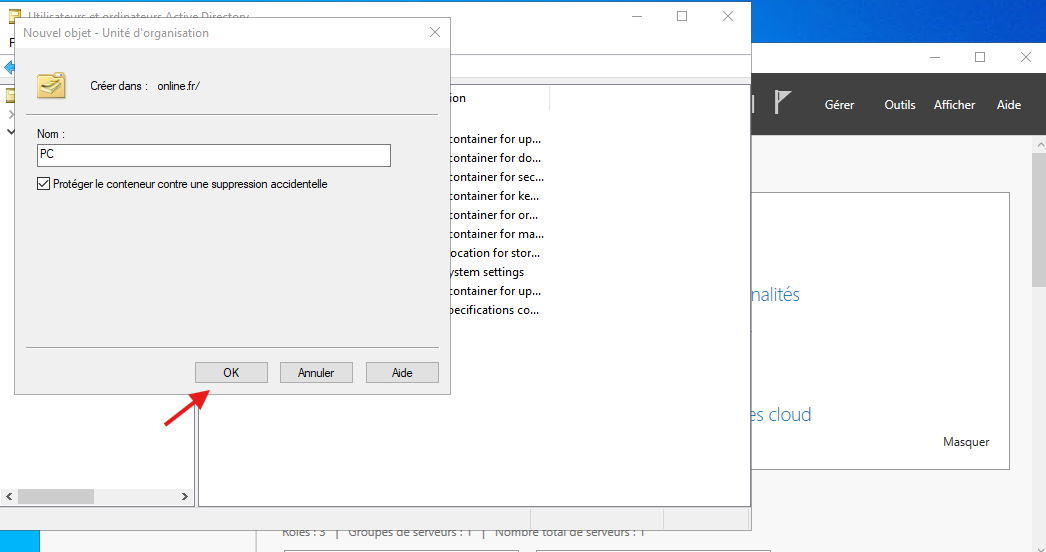

- Donnez un nom à cette unité puis cliquez OK

- Votre unité d’organisation est présente dans la fenêtre de gauche.

Dans la fenêtre Computers, cliquez sur votre client puis déplacer le dans votre nouvelle unité d’organisation (ici PC)

Création de la GPO

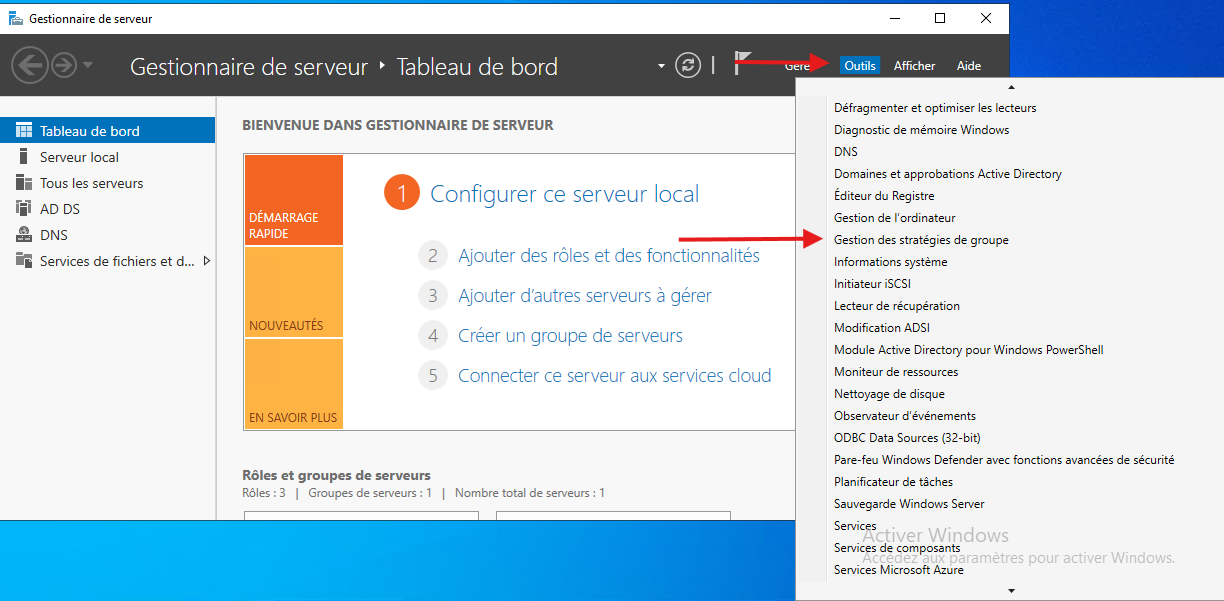

- Dans votre Gestionnaire de serveurs, cliquez sur Outils > Gestion des stratégies de groupes

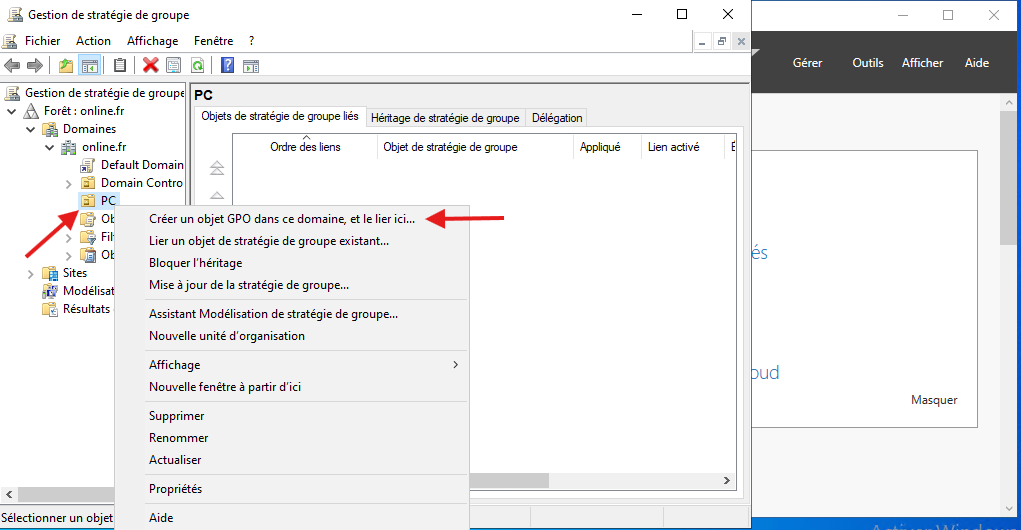

- Clic droit sur votre Unité d’organisation > Créer un objet dans ce domaine et le lier ici

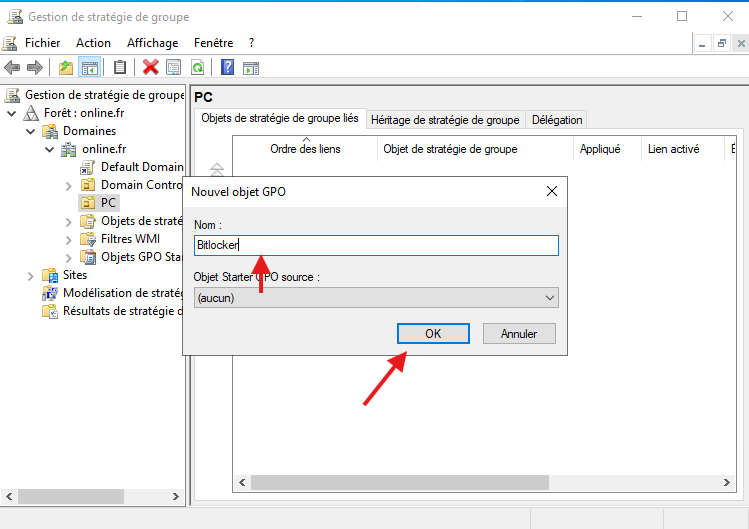

- Donnez un nom à cet GPO (ici BitLocker) puis OK

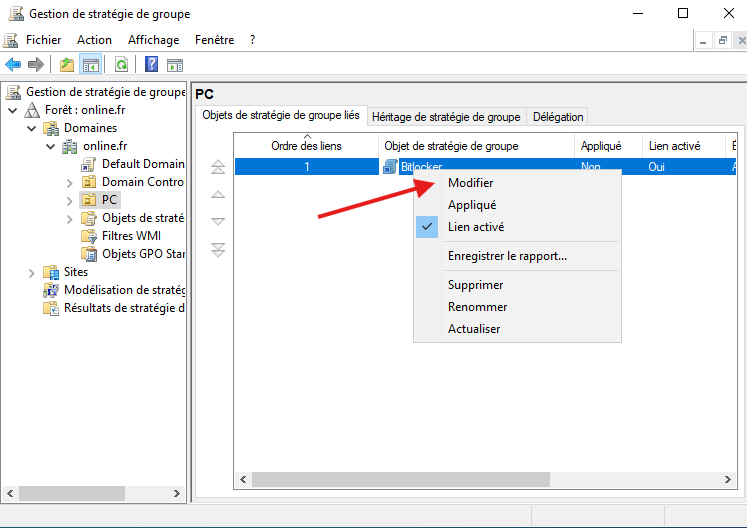

- La GPO apparait dans la fenêtre de gauche, faite un clic droit sur la GPO > modifier

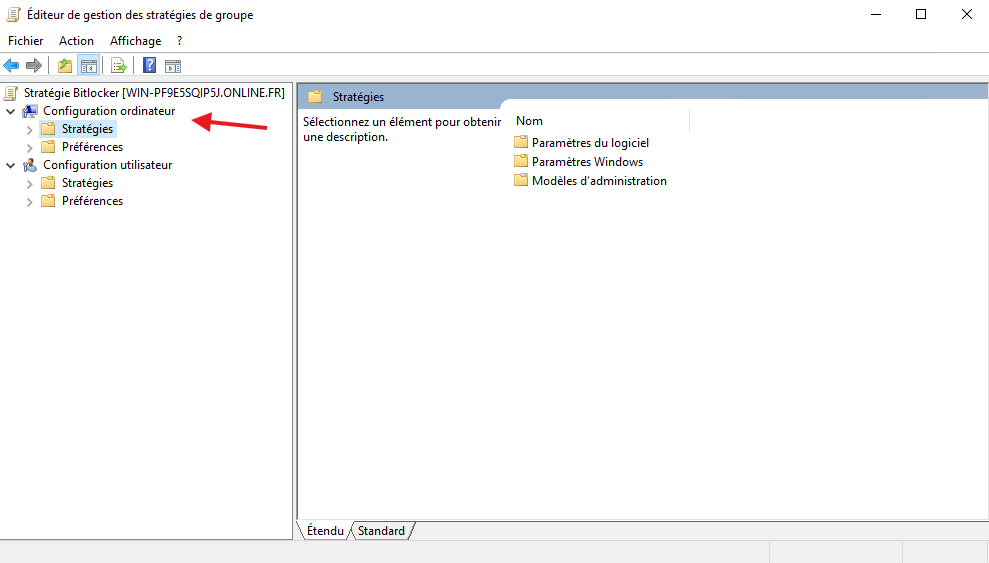

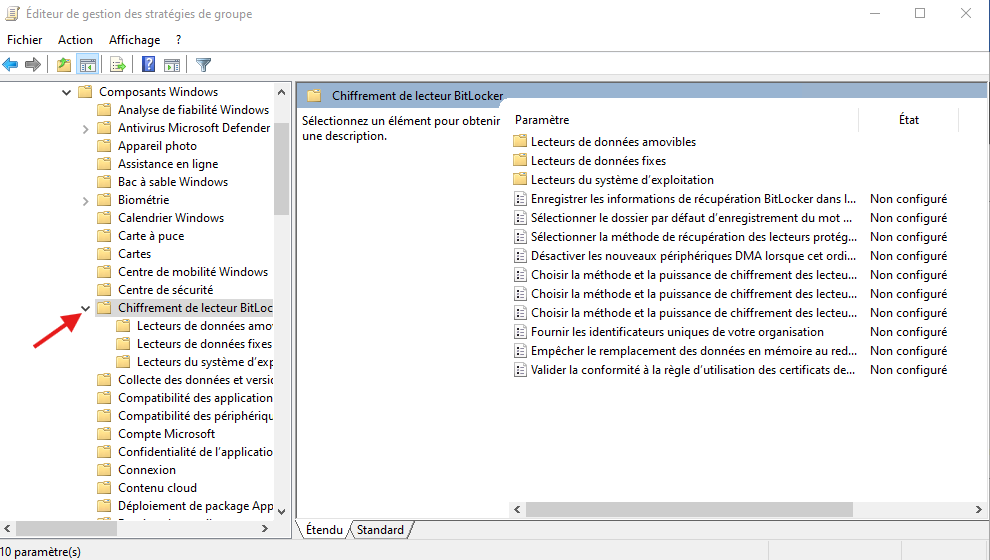

- La fenêtre Editeurs de gestion s’ouvre, cliquez sur Configuration d’ordinateurs > Stratégies > Modèles d’administration > Composants Windows > Chiffrement de lecteur BitLocker (clic gauche sur le dernier), et cette page doit s’afficher

- Cette page doit s’afficher

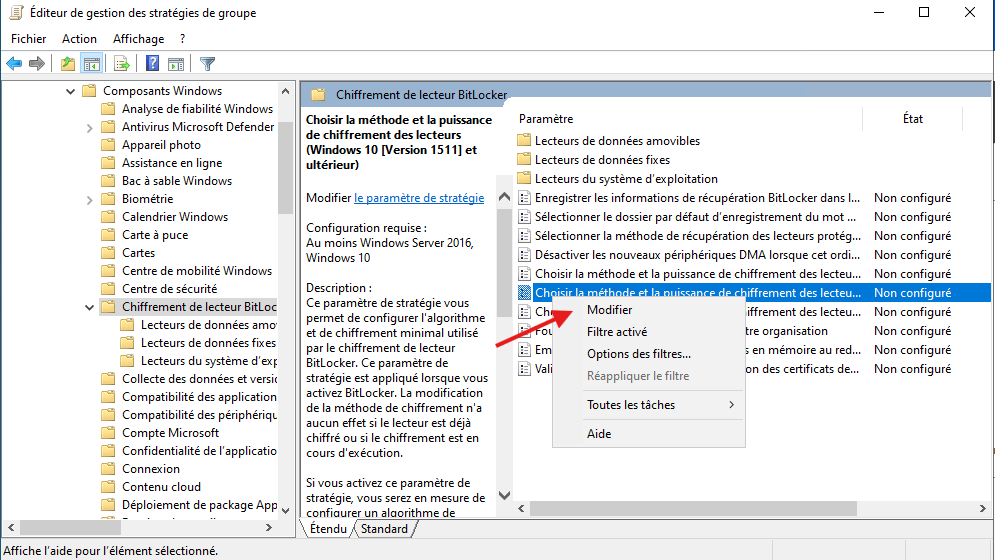

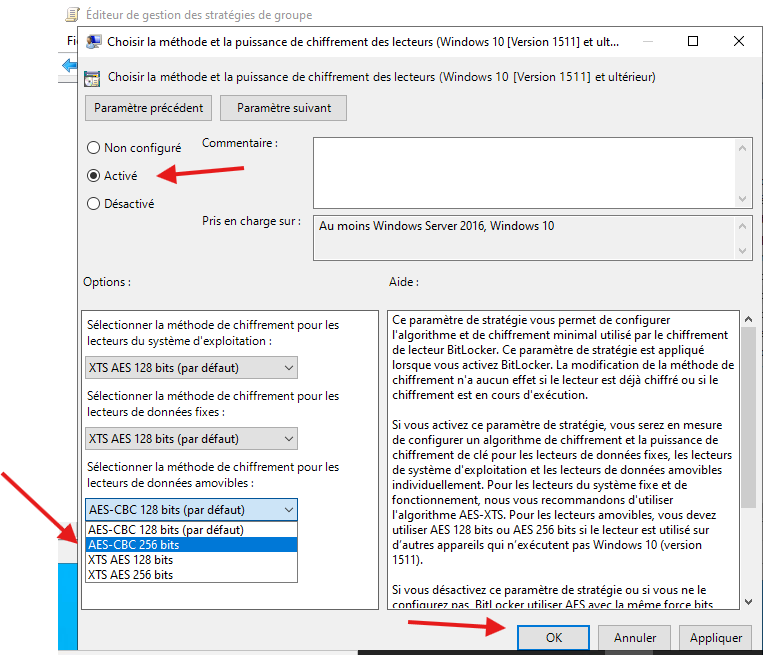

- Clic droit sur Choisir la méthode et la puissance de chiffrement de lecteurs Windows 10 et antérieur > modifier

- Cochez la case Activé, changez la méthode de chiffrement pour les lecteurs de données amovibles (128 > 256 bits), puis cliquez sur OK

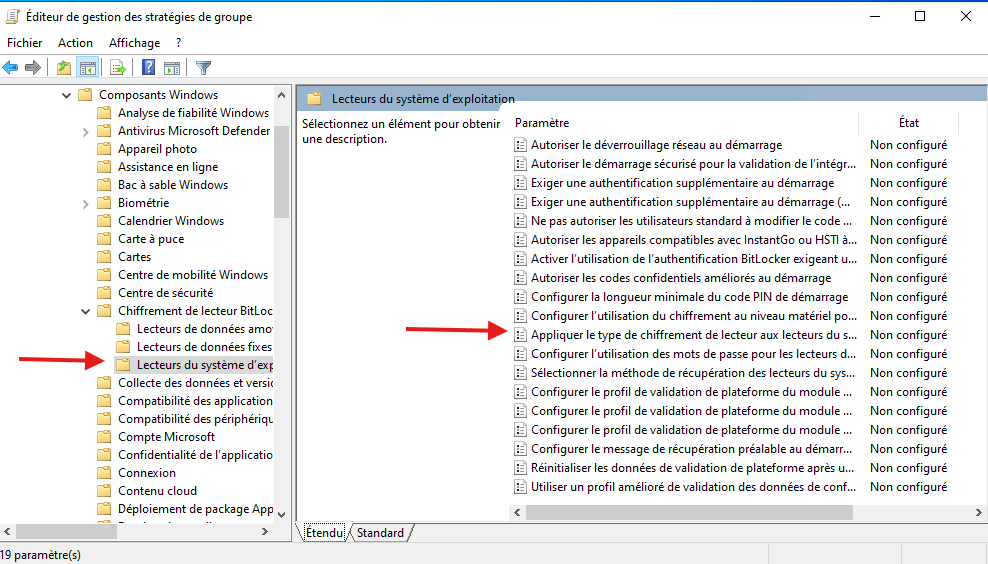

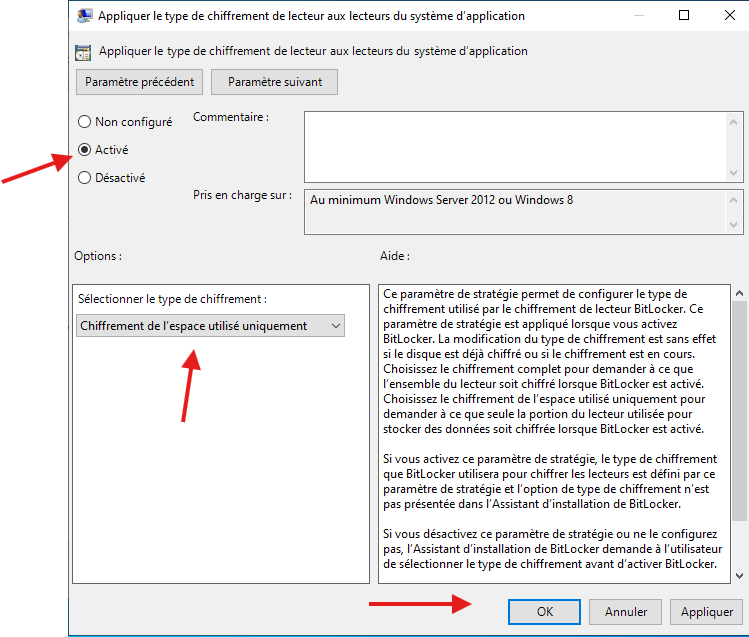

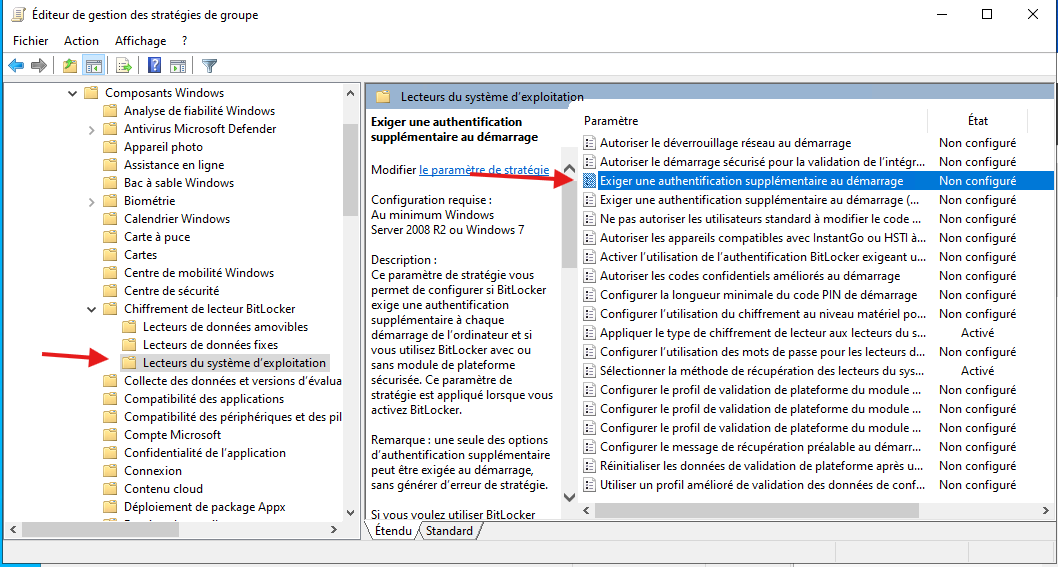

- Clic gauche sur Lecteurs du système d’exploitation > Appliquer le type de chiffrement de lecteur aux lecteurs du système d’application.

- Cochez la case Activé, puis modifiez le type de chiffrement en Chiffrement de l’espace utilisé uniquement puis sélectionnez OK

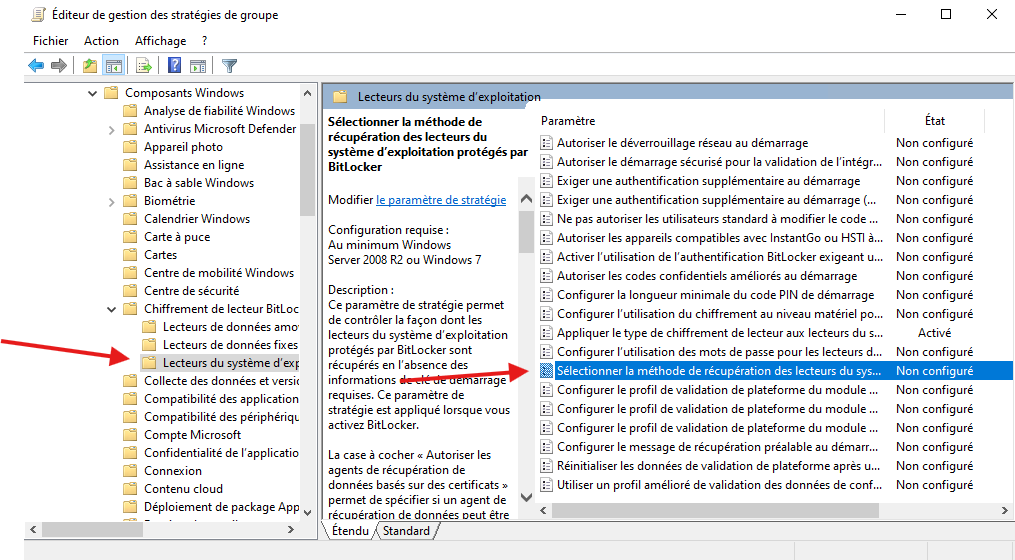

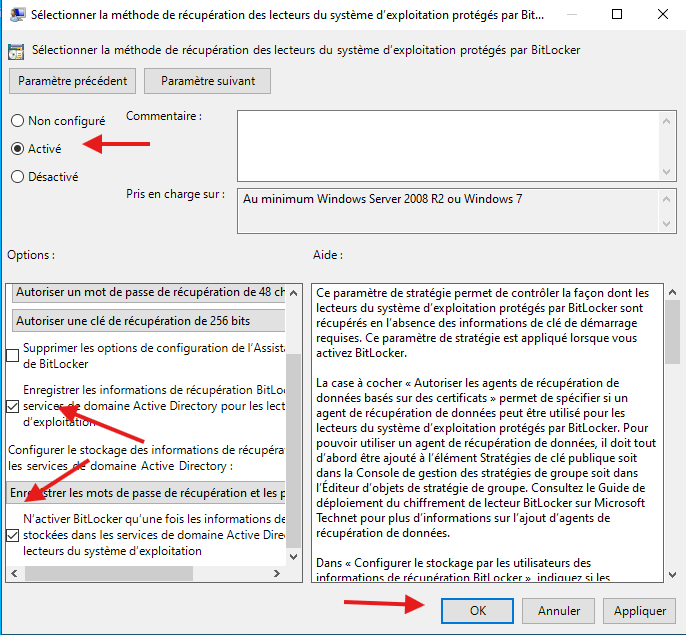

- Dans le même dossier (lecteur du système d’exploitation), clic gauche sur Sélectionner la méthode de récupération des lecteurs du système d’exploitation protégés par BitLocker

- Cochez la case Activé ainsi que les cases démontrées sur l’image puis cliquez sur OK

La prochaine étape est à applique si vous ne possédez pas de puce TPM sur votre ordinateur.

Dans cette procédure, des machines virtuelles sont utilisées ce qui signifie qu’elles n’ont pas de puces TPM (il est quand même possible d’en ajouter)

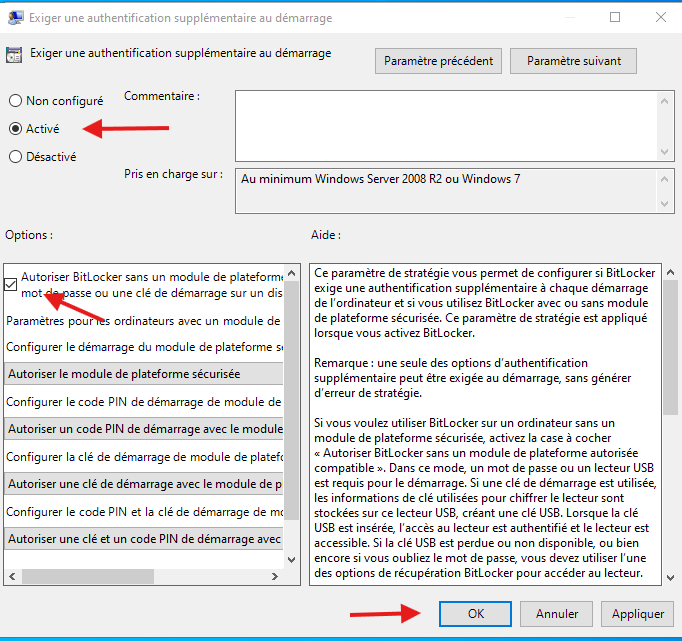

- Dans la fenêtre de gauche sélectionnez Lecteurs du système d’exploitation > Exiger une authentification supplémentaire au démarrage

- Cochez la case Activé, puis vérifier que la case Autoriser BitLocker soit coché puis cliquez sur OK

BitLocker est maintenant configurer.

Configuration de BitLocker sur le client

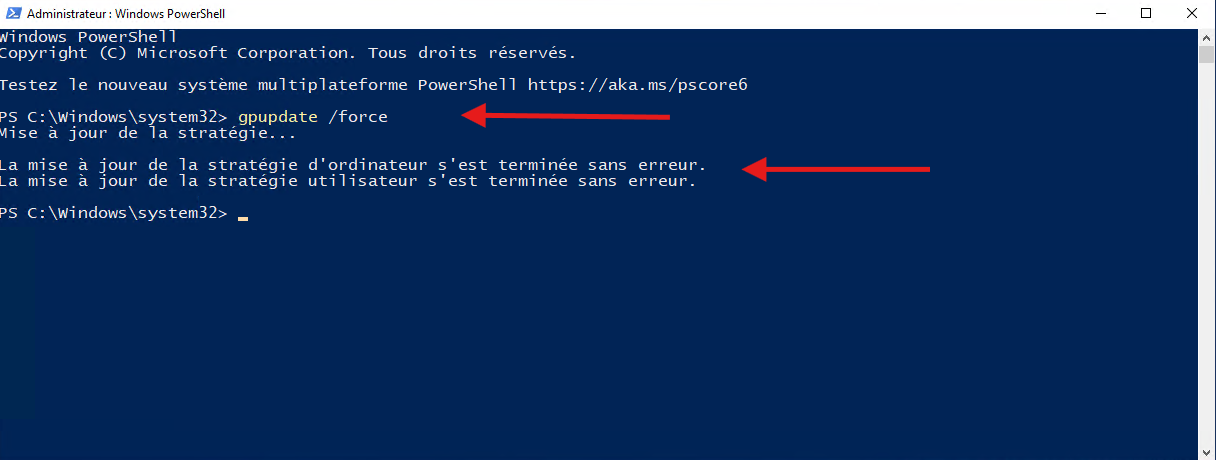

- Ouvrir PowerShell en administrateur sur le poste client puis saisir la commande suivante « gpupdate /force »

Un message s’affichera pour confirmer la mise à jour de la stratégie d’ordinateur.

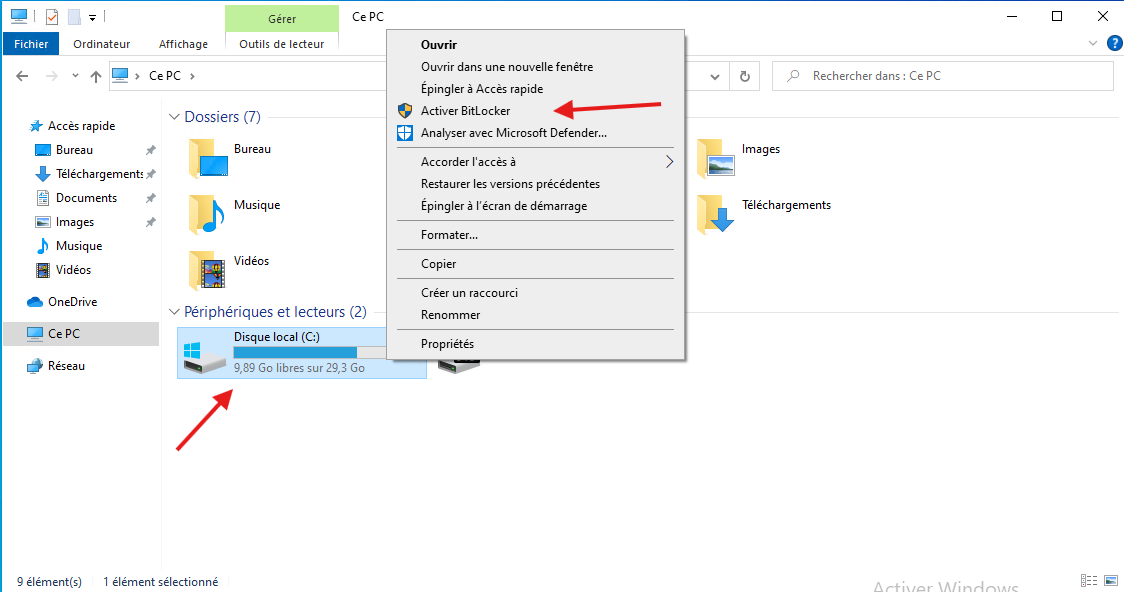

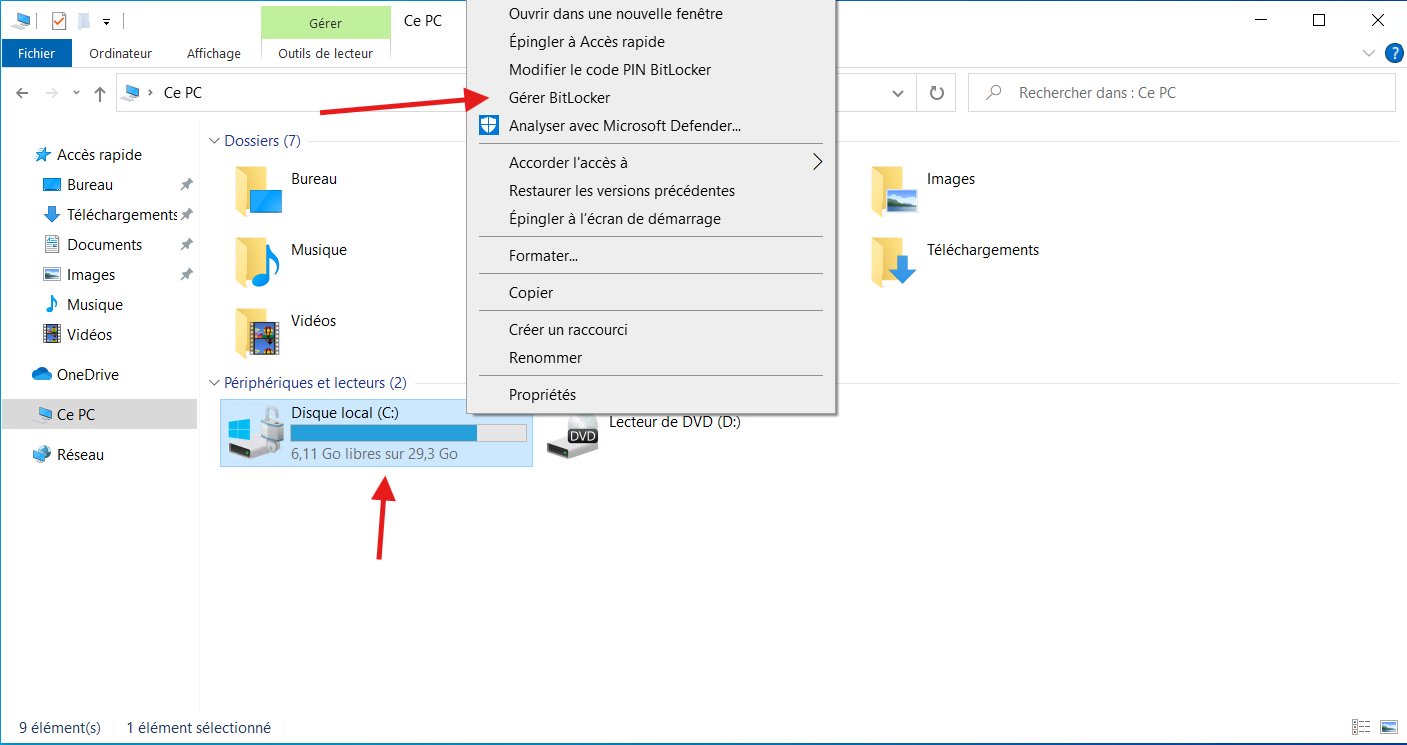

- Saisir Windows + E > clic droit sur disque local > Activer BitLocker

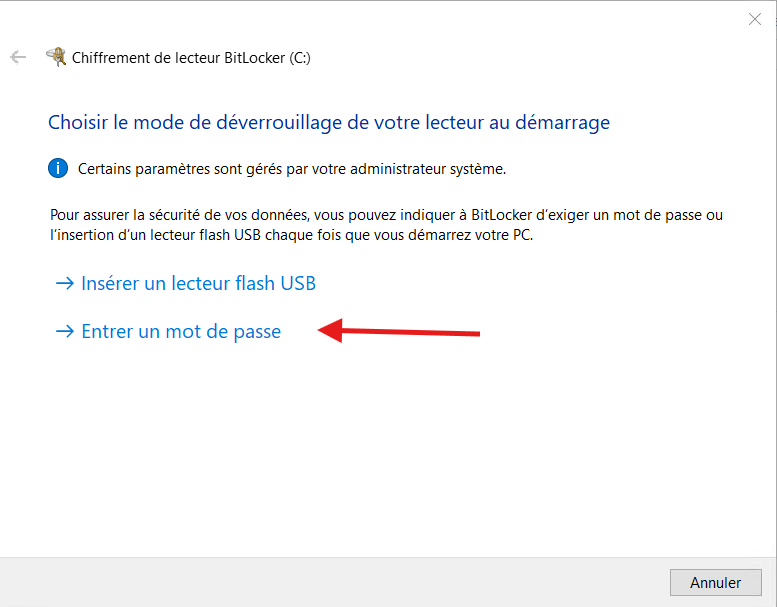

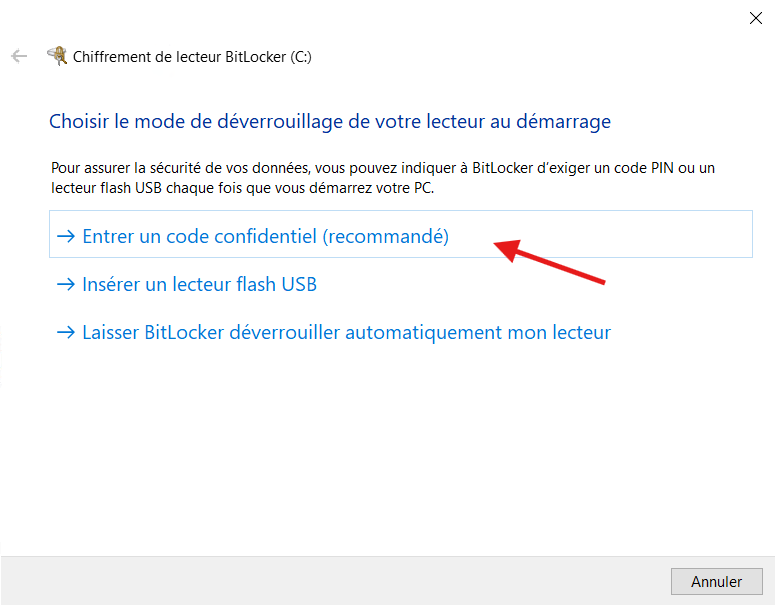

- Le chiffrement va se lancer mais avant il faut choisir le mode de déverrouillage de votre lecteur au démarrage, choisissez entrer un mot de passe

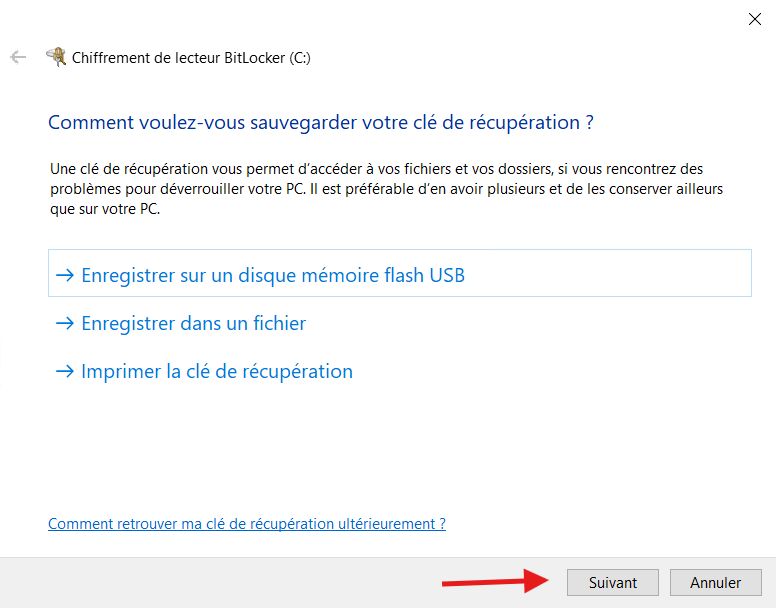

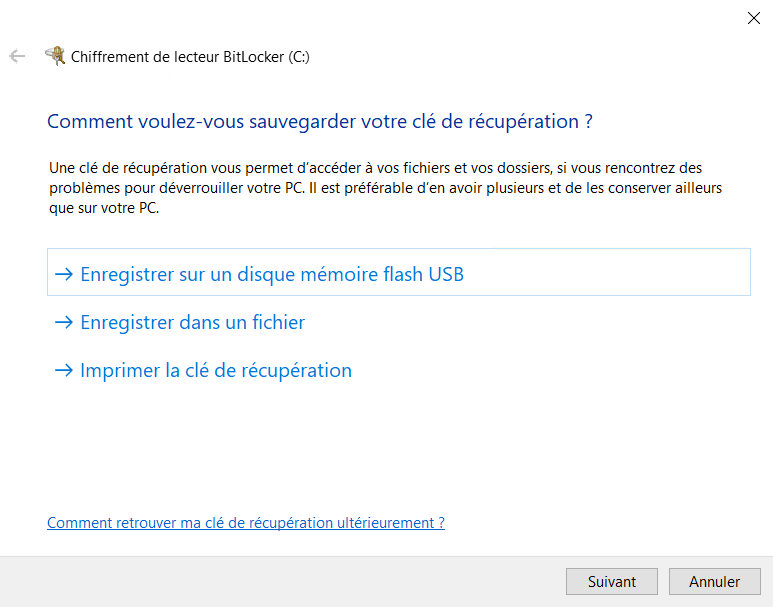

- Vous pouvez choisir une méthode pour sauvegarder votre clé de récupération ou cliquez sur Suivant pour continuer (Votre clé est stockée dans votre serveur)

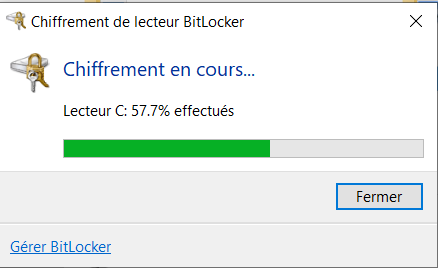

- Décocher la case de vérification puis cliquez sur suivant, le chiffrement devrait se lancer

- Maintenant à chaque redémarrage, votre mot de passe sera demandé pour déverrouiller BitLocker, si vous ne vous souvenez plus de votre code, saisissez votre clé de récupération présent dans votre serveur.

Attention, lorsque vous saisirez le mot de passe, le clavier sera en QWERTY, je vous conseille de trouver un convertisseur QWERTY > AZERTY sur votre navigateur web.

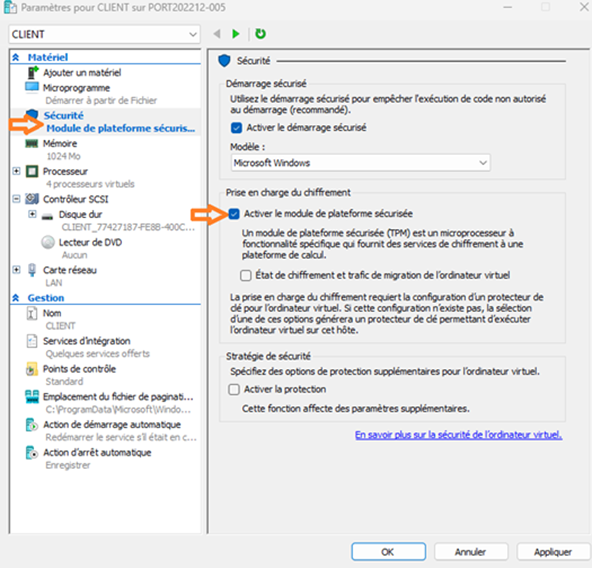

- Pour un déverrouillage TPM + PIN il faut activer la puce TPM (ici dans une VM), pour cela il faut éteindre la VM > Paramètre > sécurité > Activer le module de plateforme sécurisée.

- Répéter la procédure à partir de l’activation de BitLocker sur le disque local du poste client, cette fenêtre apparaitra

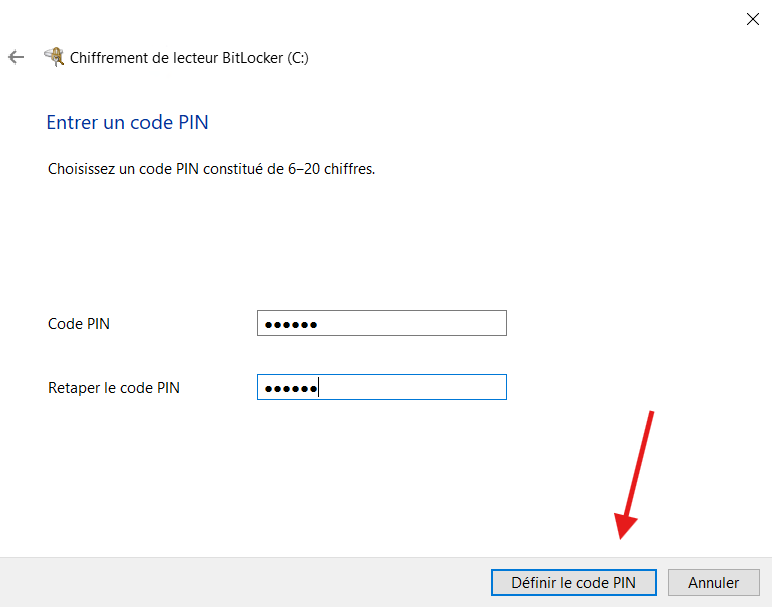

- Entrez votre code PIN puis cliquez sur Définir le code PIN

- Vous pouvez choisir une méthode pour sauvegarder votre clé de récupération ou cliquez sur Suivant pour continuer (Votre clé est stockée dans votre serveur)

- Décochez la case de vérification puis cliquez sur Suivant, le chiffrement se lance. Désormais, à chaque redémarrage, votre code PIN vous sera demandé.

Où trouver les clés de récupération ?

- Tableau de bord du serveur > Outils > Utilisateurs et ordinateurs Active directory

- Sélectionner la nouvelle unité d’organisation de votre domaine

- Vous trouverez toutes les informations utiles dans cette fenêtre

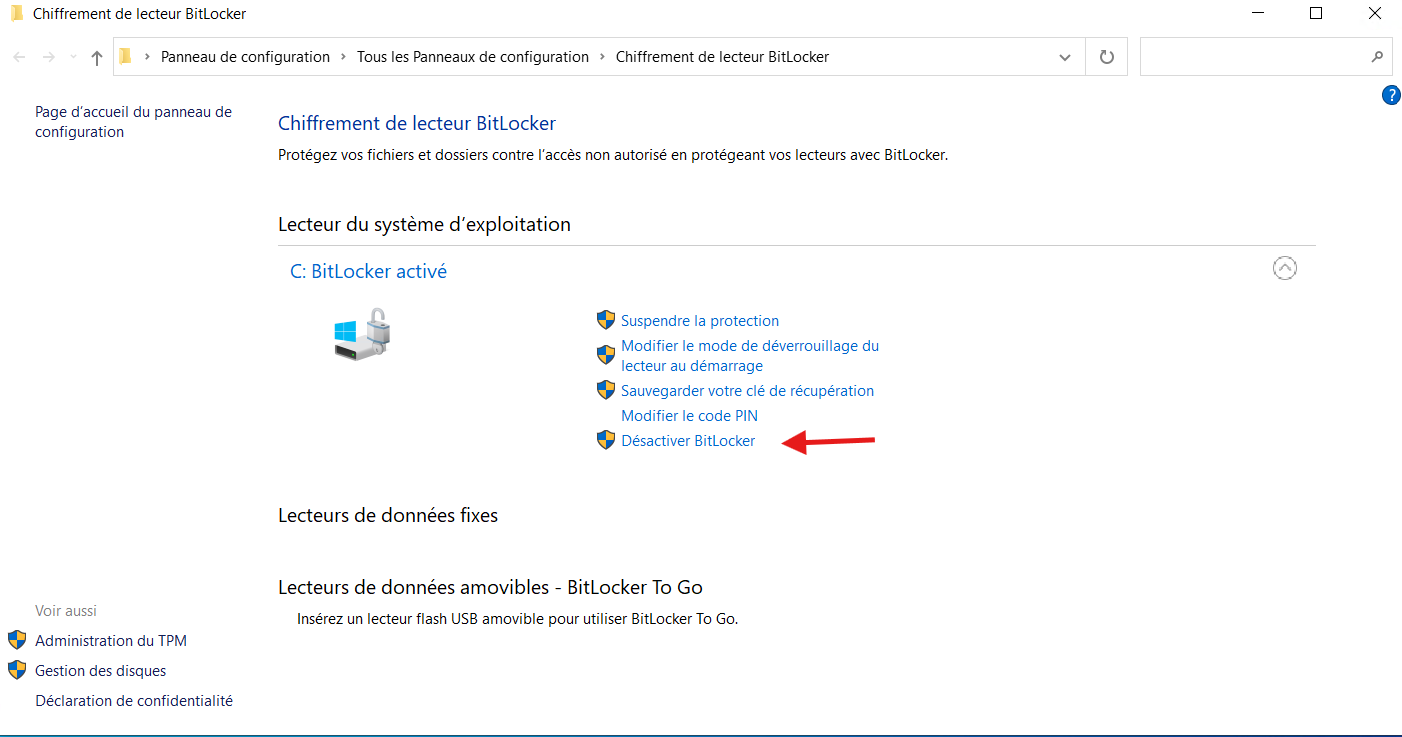

Désactivation de BitLocker

- Windows + E > clic doit sur le disque local > gérer BitLocker

- Sélectionnez Désactiver BitLocker

Bonjour, Merci beaucoup pour le tuto, tu comptes en faire un sur les Serveurs de Supervision ?

Merci encore propre