Dans ce projet, nous mettons en place une connexion VPN Site-to-Site entre deux sites distants, chacun ayant son propre réseau local. La solution utilisée est pfSense, un pare-feu et routeur open-source robuste qui permet de sécuriser les connexions entre les réseaux. L’objectif est d’établir une liaison fiable et sécurisée entre deux réseaux utilisant Internet comme moyen de transport, permettant le partage de ressources et d’informations.

Objectifs du Projet :

- Sécuriser la communication entre les deux sites grâce à un tunnel VPN crypté.

- Permettre l’accès aux ressources du site distant comme si elles faisaient partie du même réseau local.

- Assurer la confidentialité et l’intégrité des données transmises via Internet.

- Optimiser la gestion du trafic réseau et garantir une connectivité fiable grâce aux fonctionnalités avancées de pfSense.

Composants du Projet :

pfSense :

- Solution open-source pour la gestion du pare-feu et du VPN.

- Configuration des règles de sécurité, routage et gestion du tunnel VPN.

- Tunnel VPN Site-to-Site :

- Protocole IPsec pour chiffrer et sécuriser les données entre les deux sites.

- Authentification via des clés pré-partagées (PSK) ou certificats pour garantir l’intégrité de la connexion.

Réseaux :

- PfSense 1 : WAN : 192.168.12.136/24 LAN : 192.168.2.1/24

- PfSense 2 : WAN : 192.168.12.202/24 LAN : 192.168.3.1/24

- Site A : 192.168.2.0/24 — Réseau local 1.

- Site B : 192.168.3.0/24 — Réseau local 2.

- PC-CLIENT-01 : 192.168.2.10/24

- PC-CLIENT-02 : 192.168.3.10/24

Configuration du IPsec PfSense

Nous allons configurer le VPN sur notre premier PfSense pour permettre la bonne connexion au premier PC Client

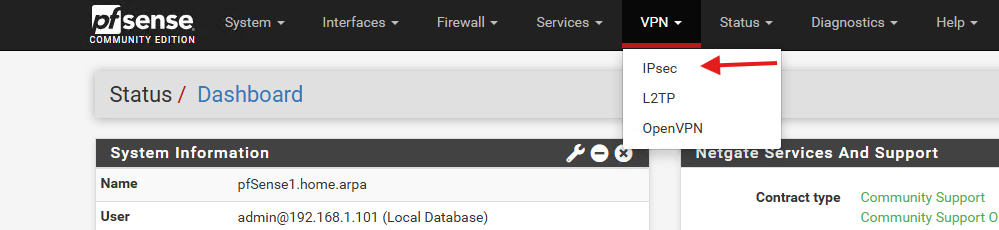

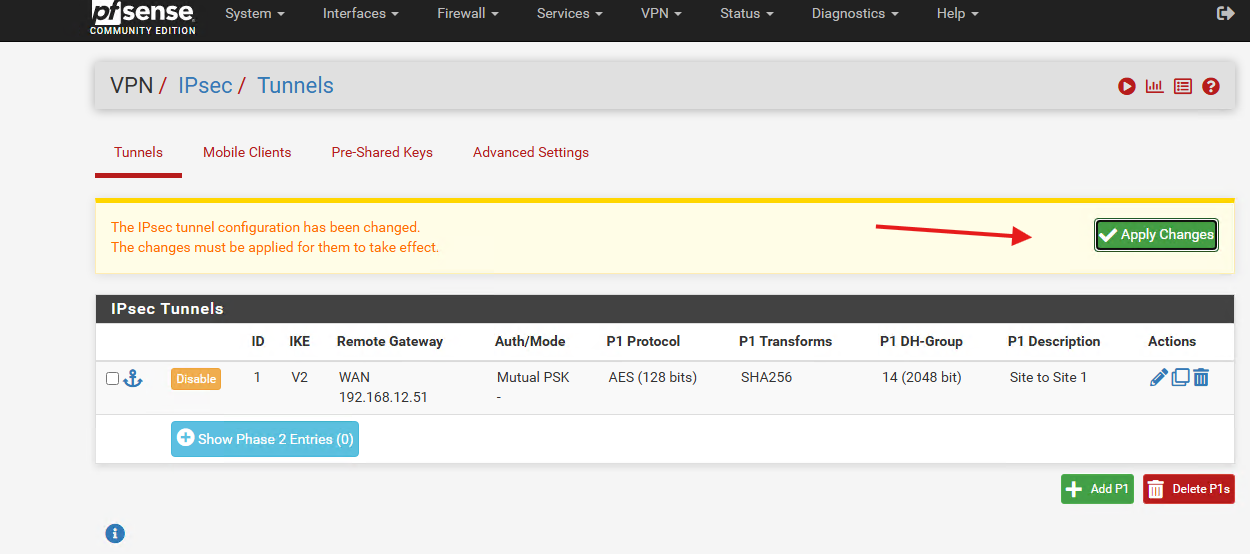

- Dirigez vous vers VPN > IPsec

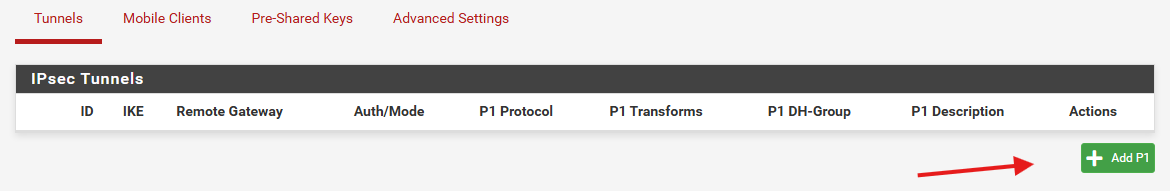

- Cliquez sur + Add P1 pour ajouter une configuration

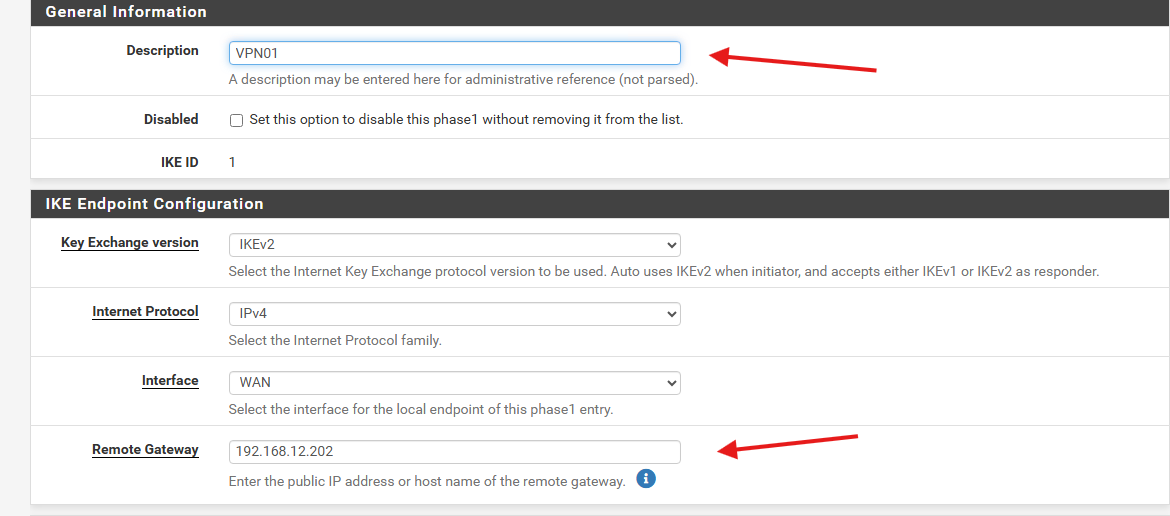

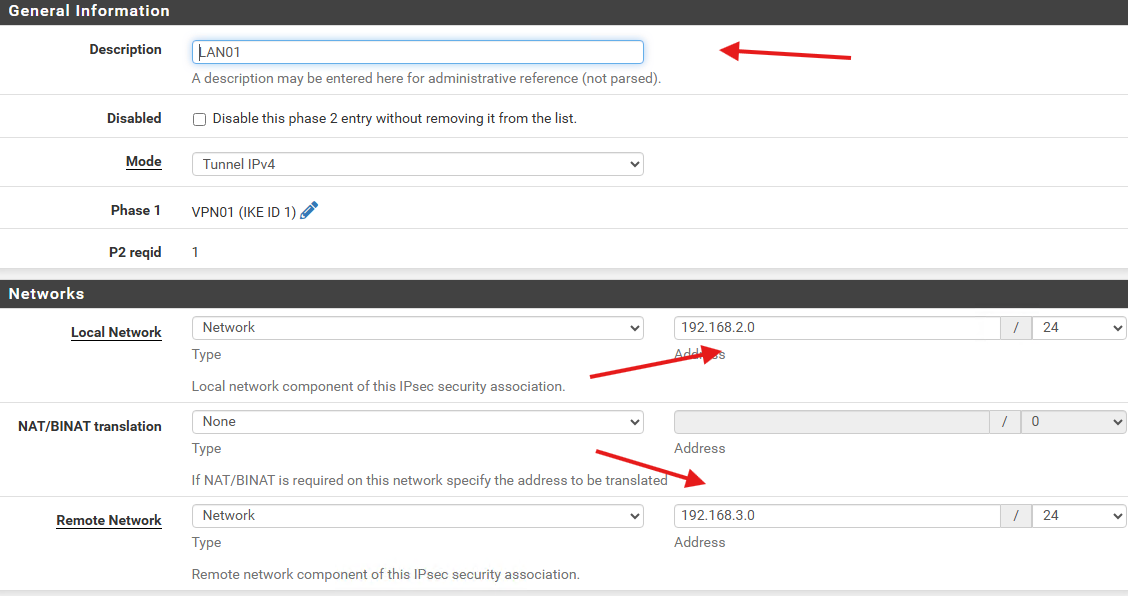

- Dans la description vous pouvez saisir ce que vous voulez pour vous rappeler de cette règle

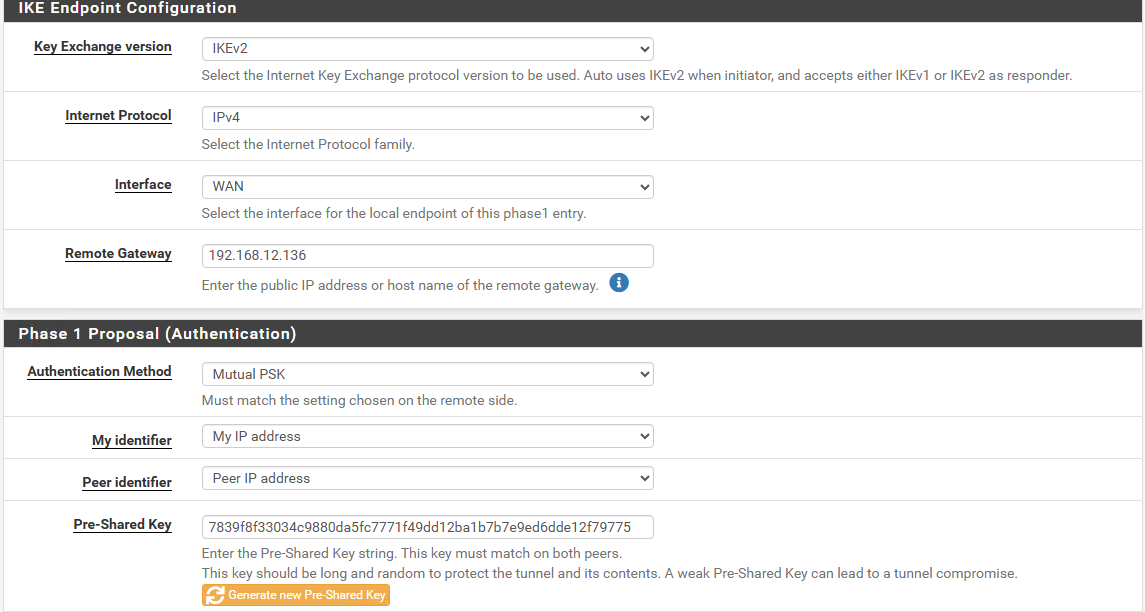

- Dans « Remote Gateway » entrez l’IP du WAN du PfSense voisin (vu que je suis sur la config du PfSense01, je saisie le WAN du Pfsense02)

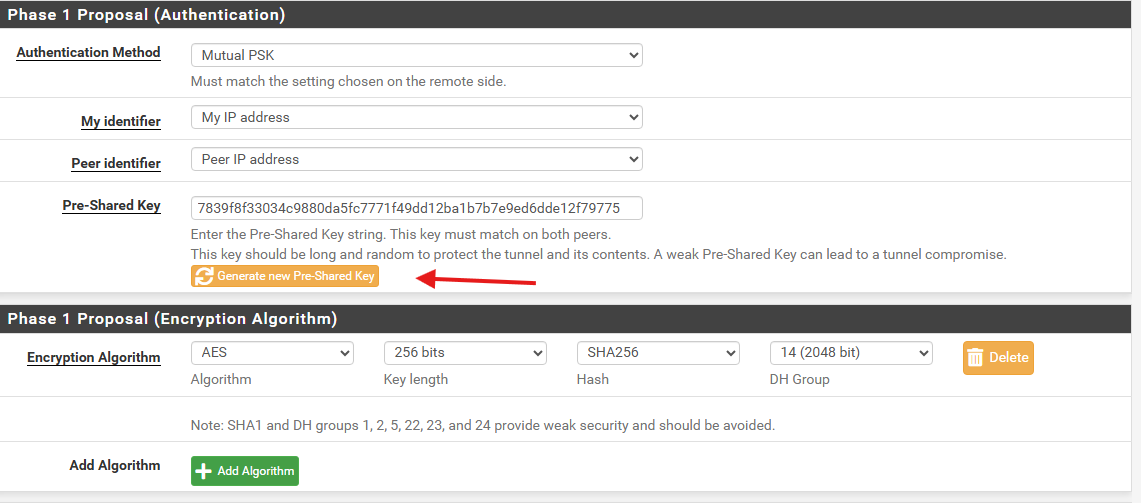

- Par la suite nous allons générer une clé de partage

- Pour la phase 1 (Cryptage) vous pouvez laisser les réglages par défaut

- Vous pouvez ensuite cliquez sur « Save » en bas de la page

- Cliquez sur « Apply changes »

- Cliquez sur « Show Phase 2 Entries » puis « Add P2 »

- Dans cette fenêtre, nous allons saisir le réseau avec lequel nous voulons communiquer

- Dans « Remote Network » saisir le réseau distant que vous voulez atteindre

- Sachant que je suis sur le réseau 192.168.2.0, je saisi le réseau 192.168.3.0

- Vous pouvez appuyer sur « Save » puis « Apply Changes »

- Répétez cette procédure pour le deuxième PfSense

- Dans « Pre-Shared Keys » saisir la même clé du LAN01

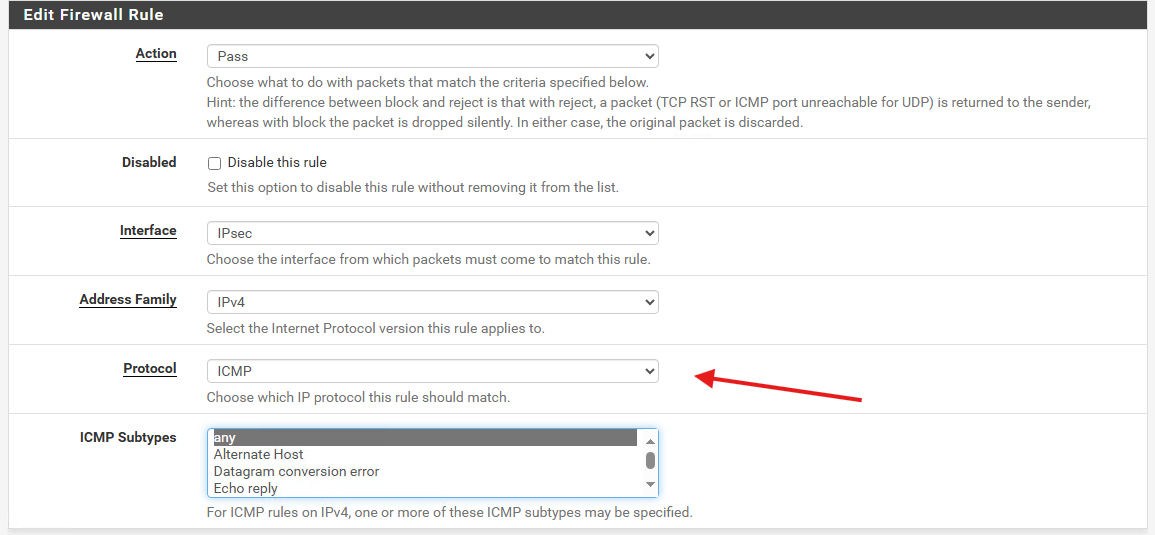

Configuration Firewall

Nous allons maintenant configurer les pare feu des deux PfSense pour que la communication passe entre les deux réseaux

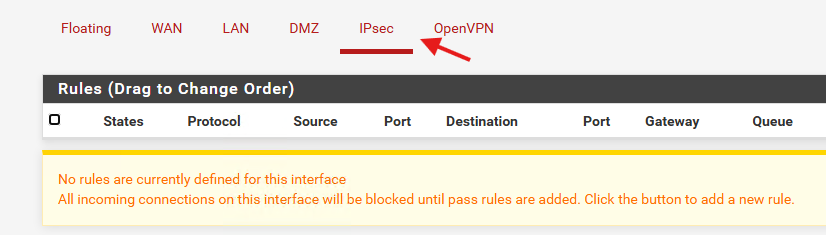

- Dirigez vous vers Firewall > Rules > IPsec

- Nous allons ajouter une règle pour permettre la connexion

- Ici je choisi le protocole ICMP mais vous pouvez choisir n’importe quel protocole selon vos besoins

- Effectuer la même chose sur le PfSense02

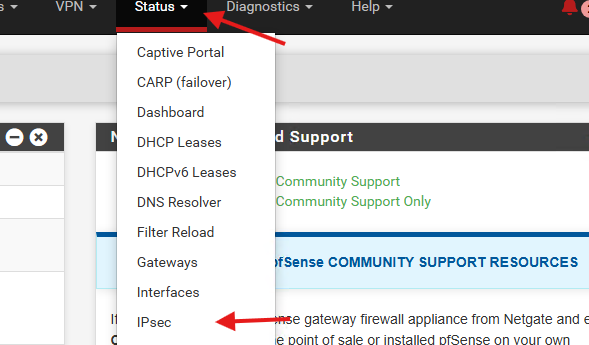

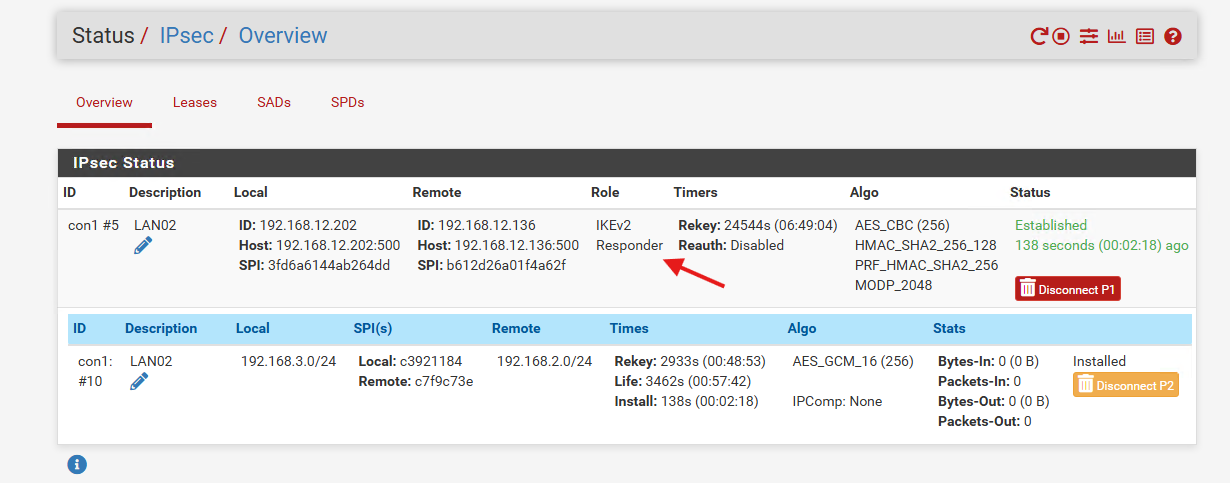

Activation du VPN

- Dirigez vous vers Statuts > IpSec

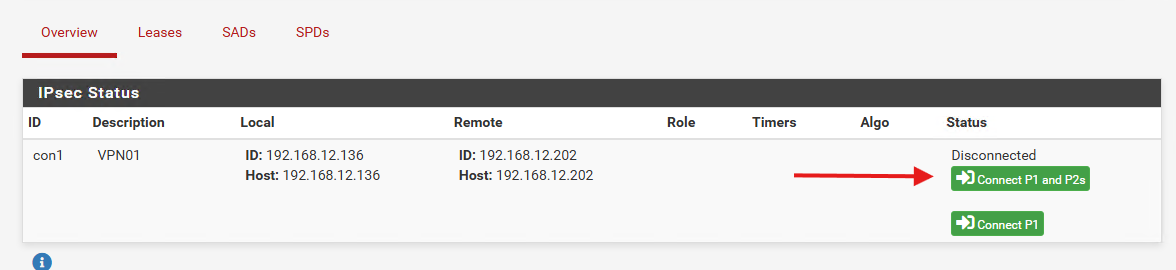

- Cliquer sur « Connect P1 and P2s »

- Faite de même sur le deuxième PfSense

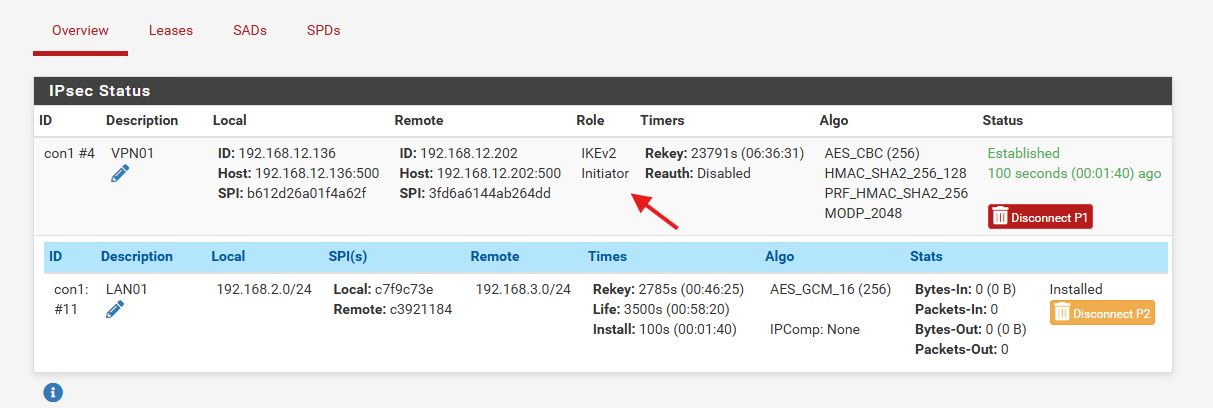

Vous devriez avoir ces fenêtres

- PfSense01 : Initiator

- PfSense02 : Responder

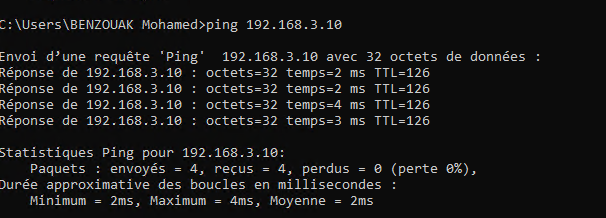

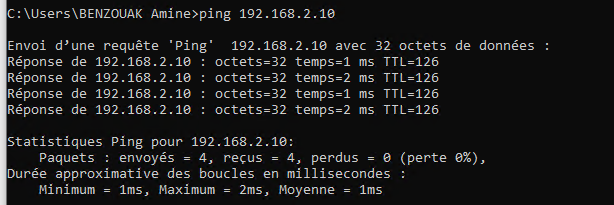

Nous pouvons voir que la connexion est établie entre les deux PC, vérifions cela avec un « Ping »

La connexion est bien établie, si le « Ping » ne fonctionne pas, vérifier votre Windows defender