Objectif du projet

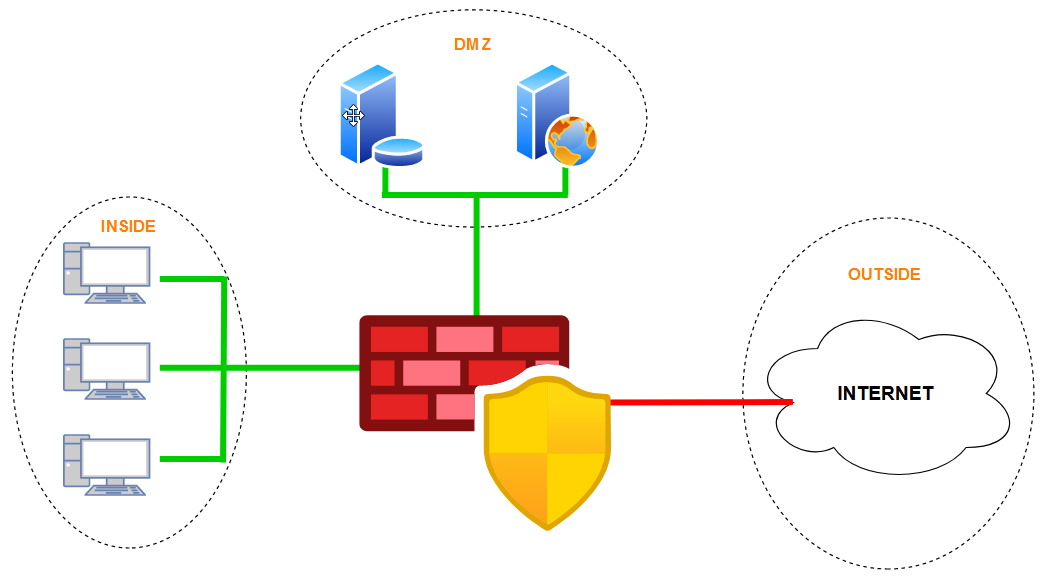

Le but de ce projet est de configurer un réseau sécurisé à l’aide de pfSense, où un client situé dans le réseau local (LAN) pourra communiquer avec un serveur Windows situé dans la zone démilitarisée (DMZ), tout en assurant une gestion stricte du trafic réseau et des règles de pare-feu.

Nous allons revoir les définitions de LAN, WAN, DMZ.

- LAN (Local Area Network) :

Un réseau local qui relie des appareils dans une zone géographique restreinte, comme une maison, un bureau ou un bâtiment. Tous les appareils (ordinateurs, imprimantes, etc.) du LAN sont connectés entre eux et peuvent communiquer facilement. Par exemple, votre réseau domestique ou votre réseau d’entreprise local.

- WAN (Wide Area Network) :

Un réseau étendu qui couvre une grande zone géographique, souvent plusieurs villes, pays ou même continents. Le WAN relie plusieurs LAN entre eux à l’aide de connexions Internet ou de lignes privées. Un exemple courant est l’Internet, qui est un WAN mondial reliant des réseaux locaux dans le monde entier.

- DMZ (Demilitarized Zone) :

Une zone démilitarisée est une zone intermédiaire entre un LAN interne sécurisé et un réseau externe comme le WAN ou Internet. Elle héberge des serveurs accessibles depuis Internet (comme des sites Web, des serveurs de messagerie) tout en étant séparée du réseau interne pour limiter les risques de sécurité. La DMZ sert à protéger les systèmes internes tout en permettant l’accès public à certains services.

- LAN (Local Area Network) : Ce réseau contient les clients, connectés à pfSense.

- DMZ (Demilitarized Zone) : Ce réseau contient le serveur Windows, isolé du LAN mais accessible par celui-ci.

- WAN (Wide Area Network) : Le réseau externe (Internet).

Composants nécessaires :

- pfSense : Un pare-feu et une solution de routage pour gérer la communication entre les interfaces LAN, WAN et DMZ.

- Serveur Windows (DMZ) : Serveur Windows qui sera placé dans la DMZ pour être accessible par le LAN.

- Client (LAN) : Un ordinateur (client) dans le réseau local.

Architecture du réseau

L’architecture réseau doit être configurée de la manière suivante :

- pfSense agira comme un pare-feu avec trois interfaces réseau :

- LAN : Réseau local interne (par exemple, 192.168.1.0/24).

- WAN : Réseau externe connecté à Internet (par exemple, 192.168.12.0/24).

- DMZ : Réseau isolé pour le serveur (par exemple, 192.168.2.0/24).

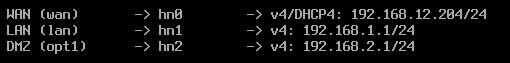

Configuration des interfaces réseau

- Accéder à pfSense via l’interface Web :

- Connectez-vous à pfSense via l’interface web à l’adresse http://192.168.1.1 (ou l’IP configurée pour l’interface LAN).

- Assigner les interfaces réseau :

- Allez dans Interfaces > Assignments.

- Vous devriez voir trois interfaces réseau à configurer : LAN, WAN, et DMZ.

- Pour l’interface LAN, configurez l’adresse IP comme 192.168.1.1/24.

- Pour l’interface WAN, configurez l’adresse IP pour la connexion Internet (ou utilisez DHCP si votre fournisseur d’accès utilise ce protocole).

- Pour l’interface DMZ, configurez l’adresse IP comme 192.168.2.1/24.

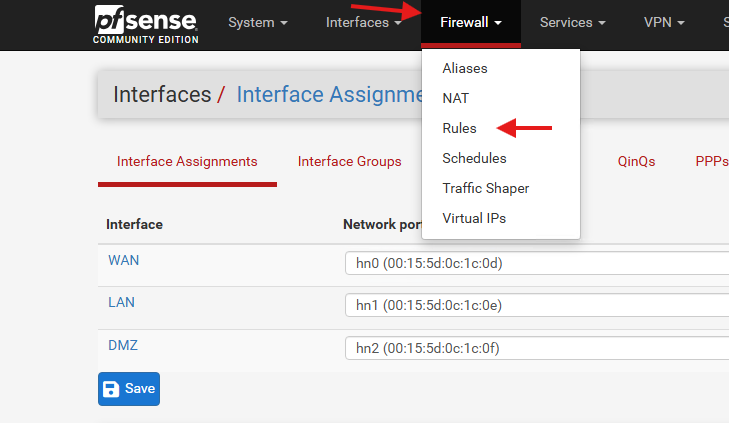

Configuration des règles du pare-feu sur pfSense

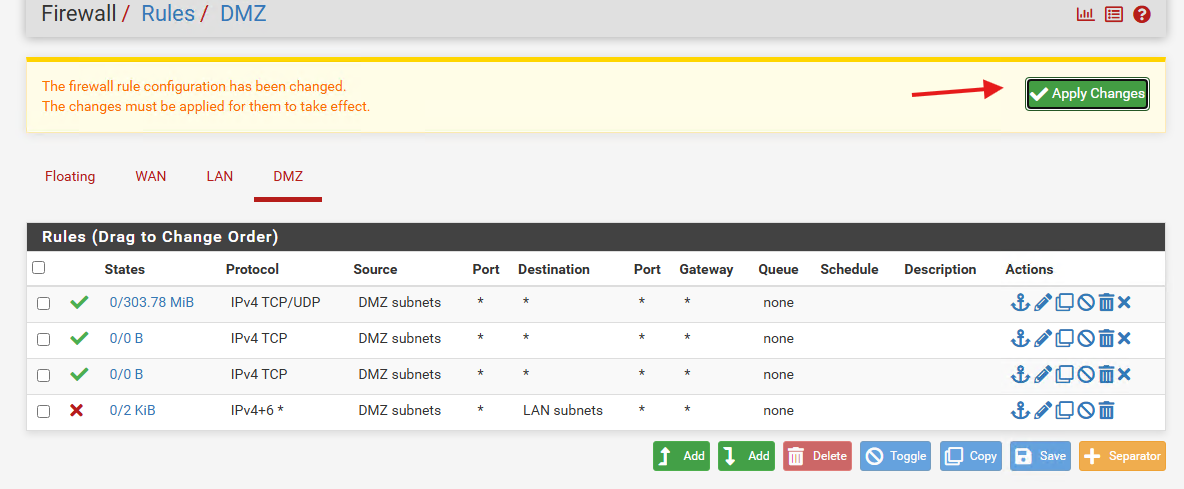

- Allez dans Firewall > Rules

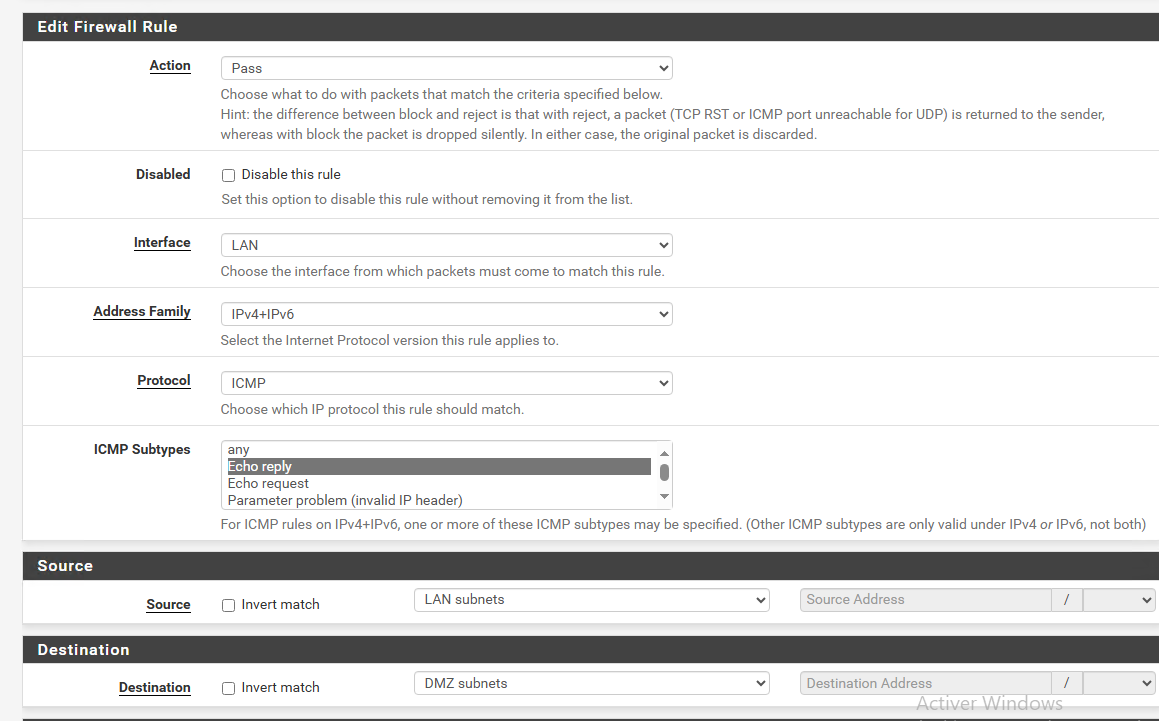

- Dans l’onglet LAN, créez une règle pour permettre au client LAN de pinger le serveur.

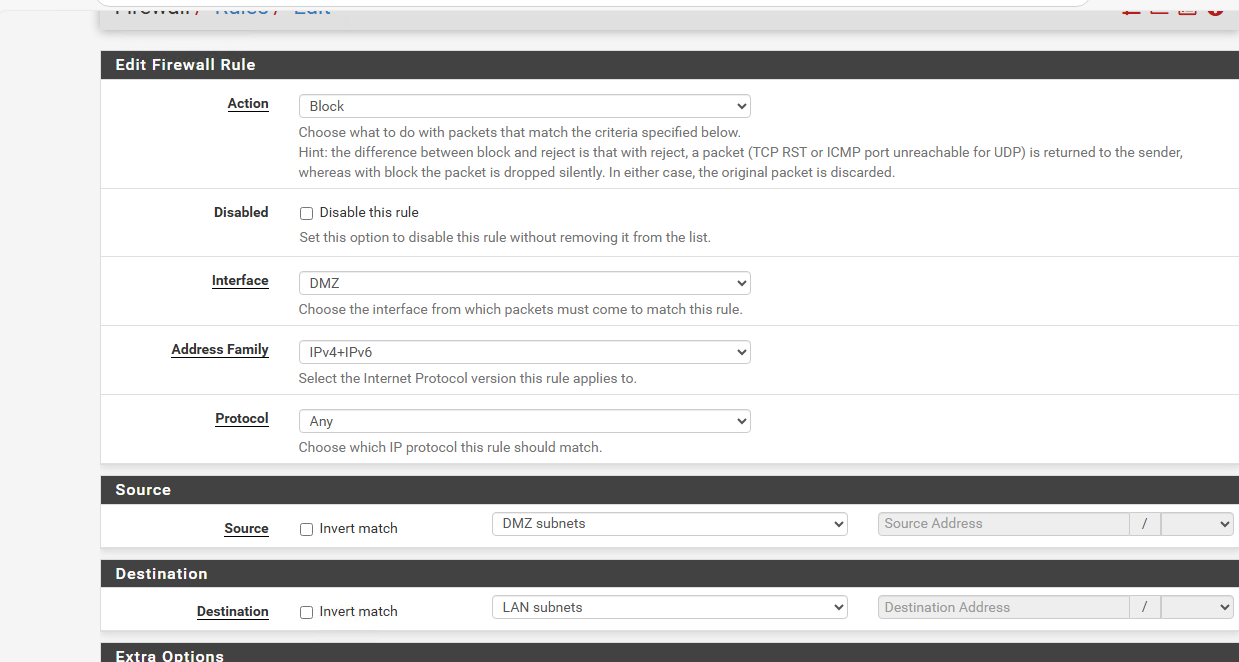

- Diriger vers l’interface DMZ puis crée cette règle, elle bloque les flux de la DMZ vers le LAN

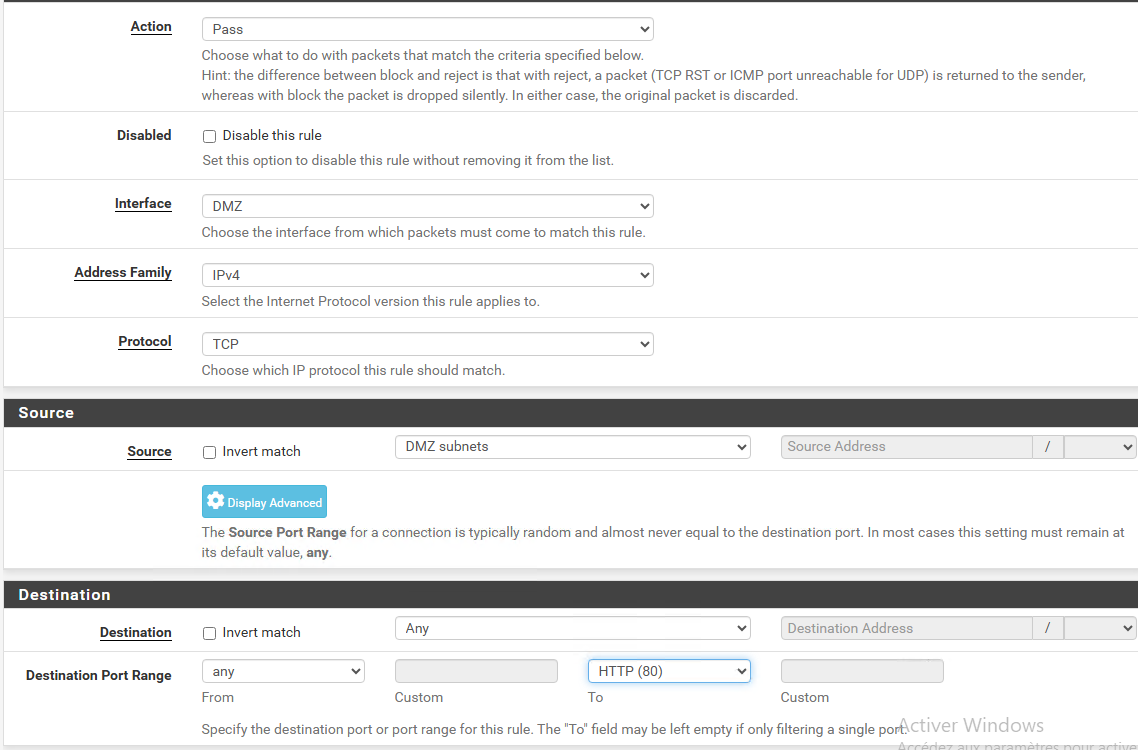

- Toujours dans l’interface DMZ, on autorise l’accès à internet sur le serveur (HTTP)

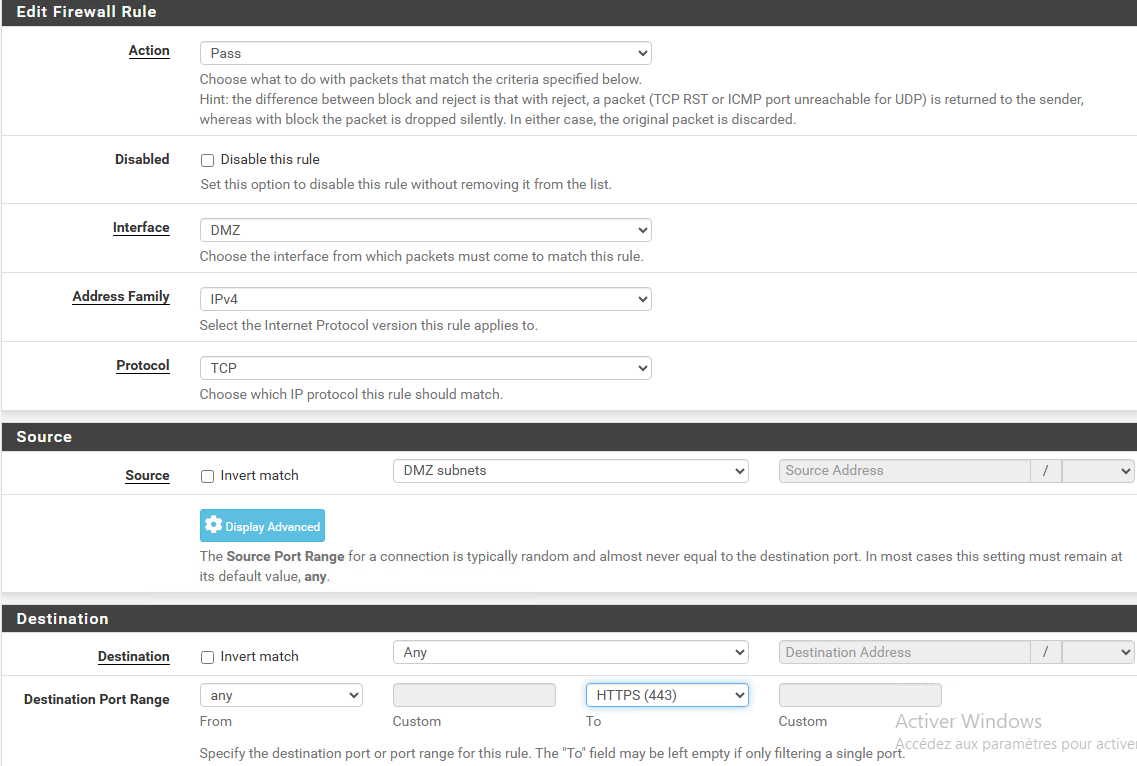

- Créer une nouvelle règle, la même que la précédente mais le protocole change (HTTPS)

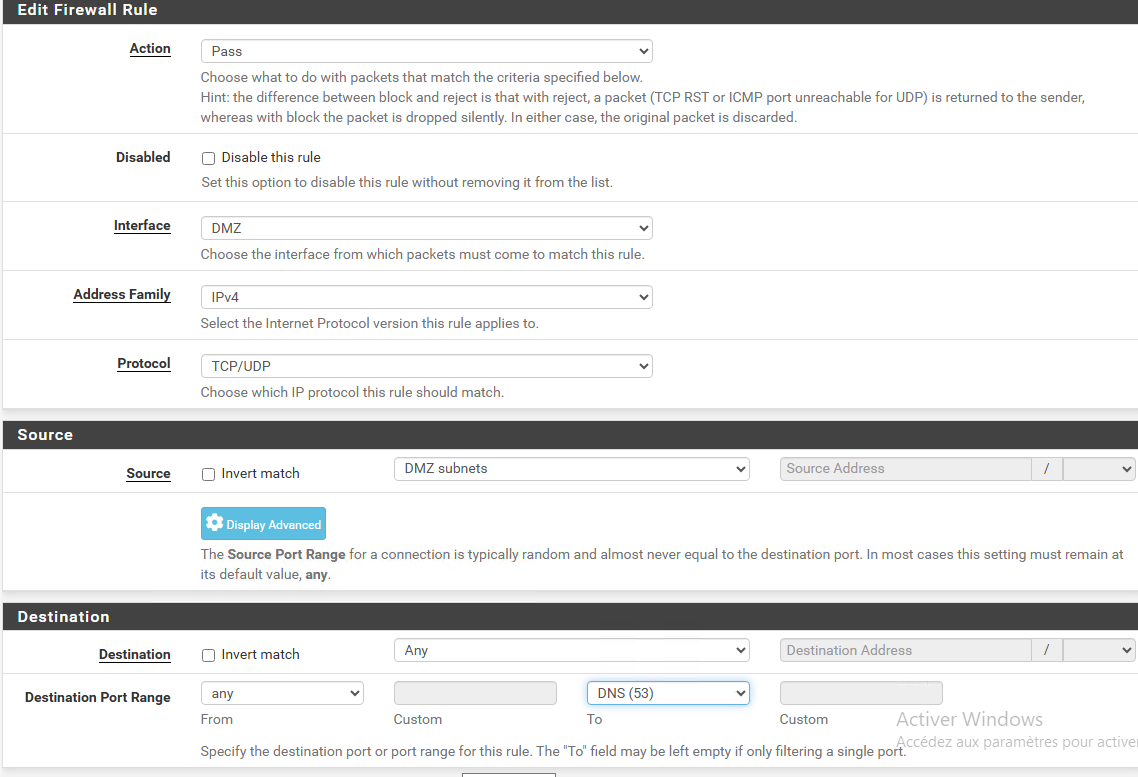

- Toujours dans la DMZ, on crée une règle qui autorise la résolution DNS depuis la DMZ

- N’oublier pas de sauvegarder les règles et d’appuyer sur « Apply Changes » pour activer les règles

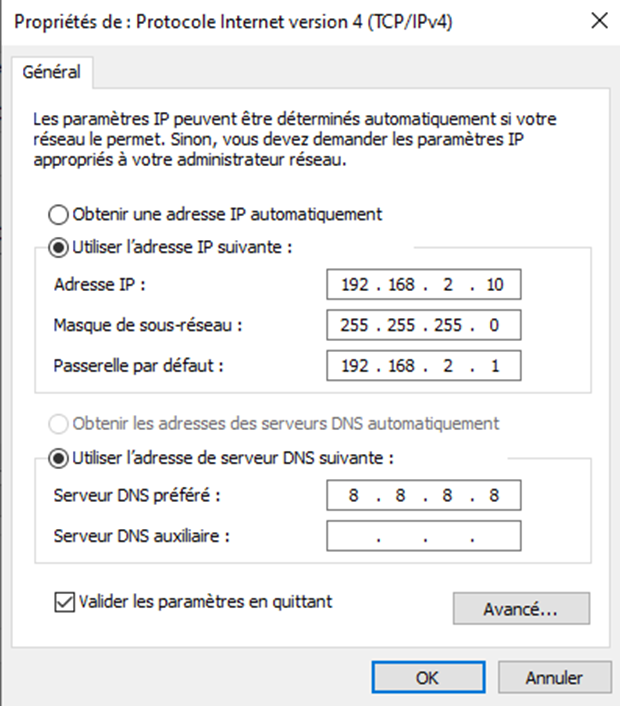

- Notre PfSense est configuré, nous allons maintenant attribuer une IP statique au serveur Windows pour avoir accès à internet

- Après avoir attribuer une adresse IP, vous avec accès a internet, nous allons maintenant paramétrer Windows Defender

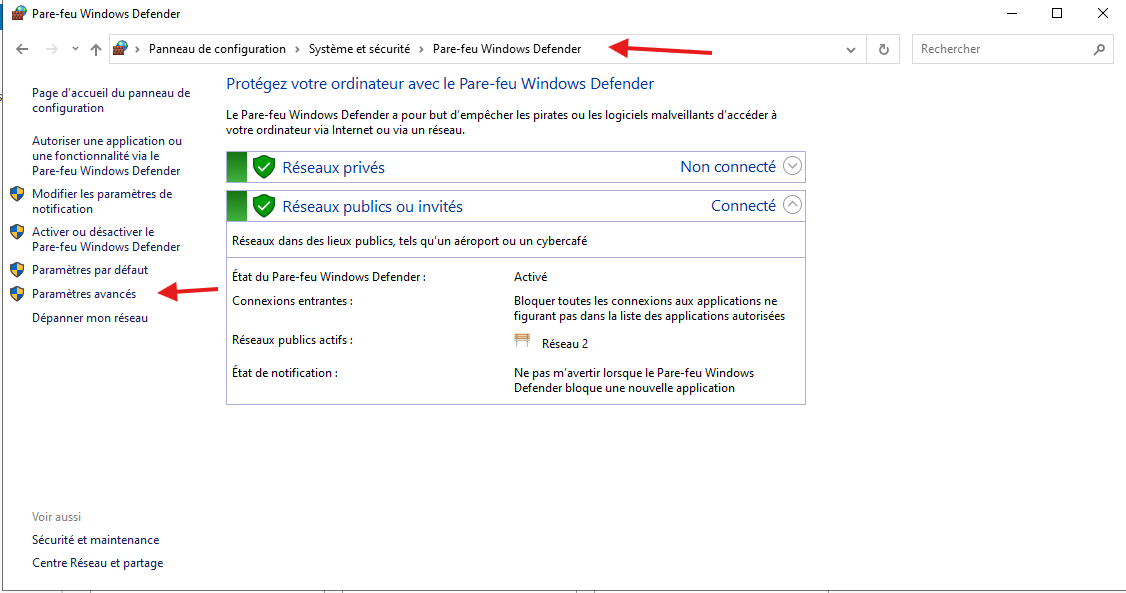

Configuration Windows Defender

Nous devons dès à présent ajouter une règle qui permet au PC client de communiquer avec le serveur, pour cela nous allons configurer le Windows Defender du serveur.

- Dans votre serveur, dirigez-vous vers le panneau de configuration > Système et sécurité > Pare-Feu Windows Defender > Paramètres avancés

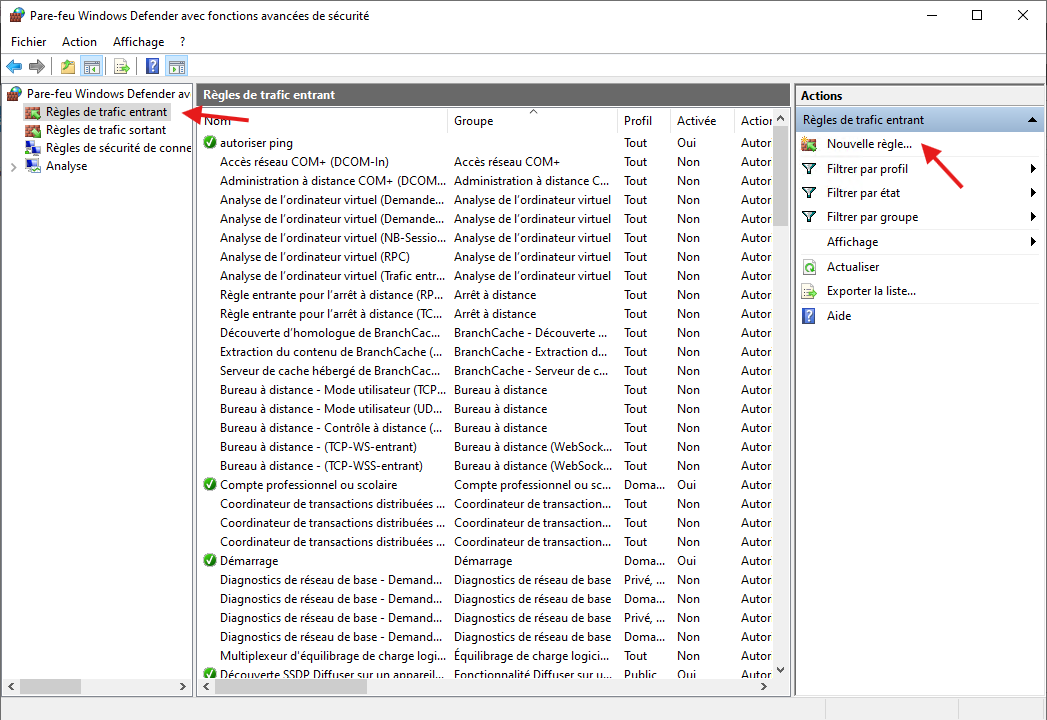

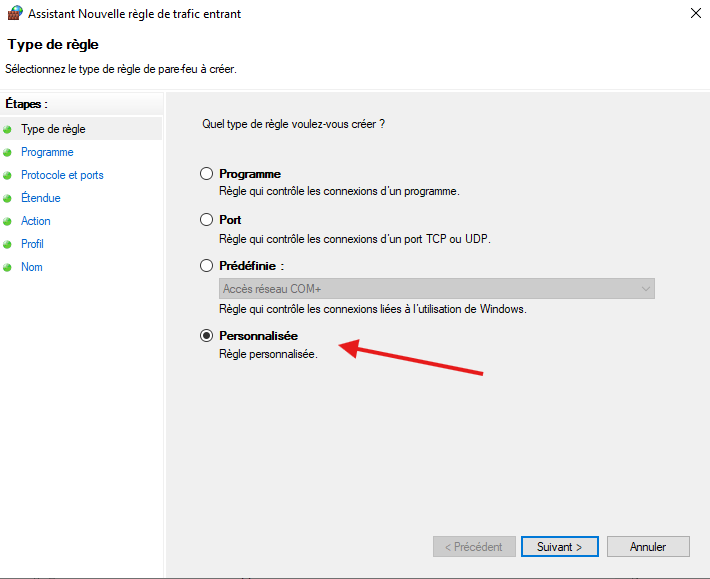

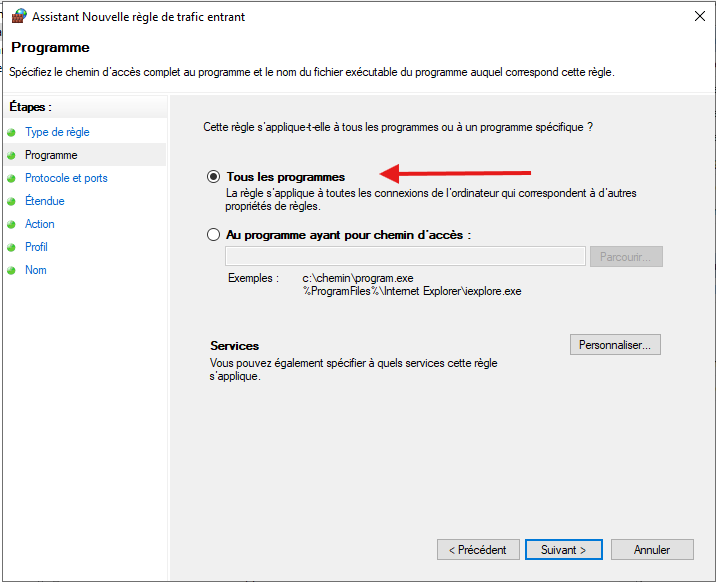

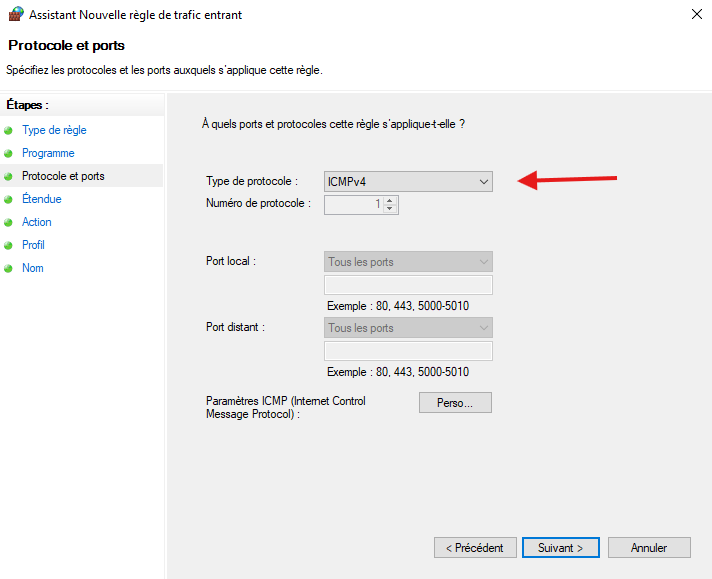

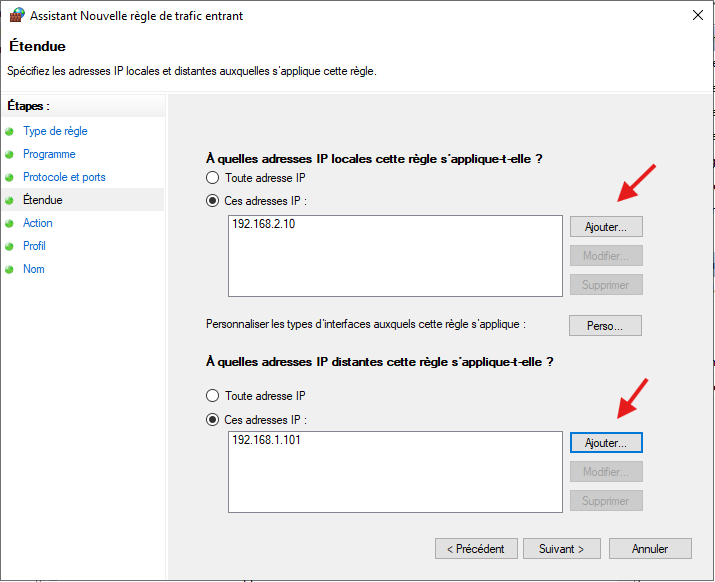

- Dans le trafic entrant nous allons créer une règle

- Choisir « Personnalisée »

- Choisir « Tous les programmes »

- Il faut choisir le protocole « ICMPv4 » pour permettre le « ping », nous choisissons cette règle pour le projet mais vous avez plusieurs options

- Dans adresse IP locales, ajouter l’adresse IP du serveur (192.168.2.10), dans IP distantes ajouter l’adresse IP du client (192.168.1.101)

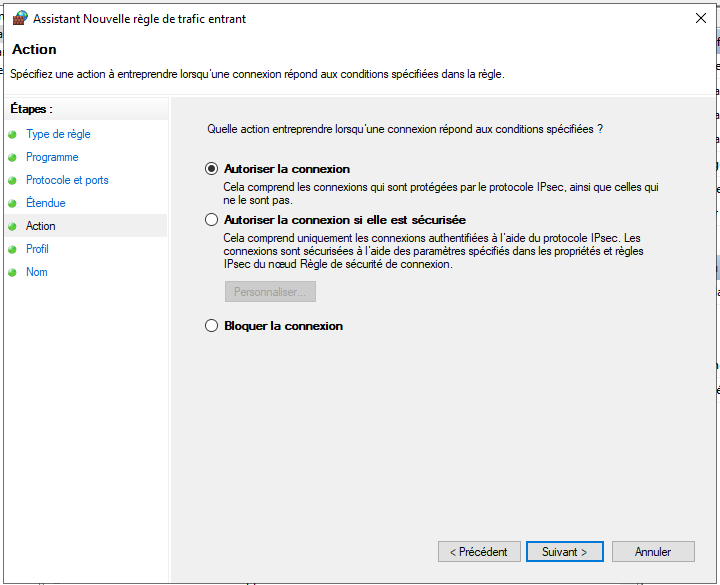

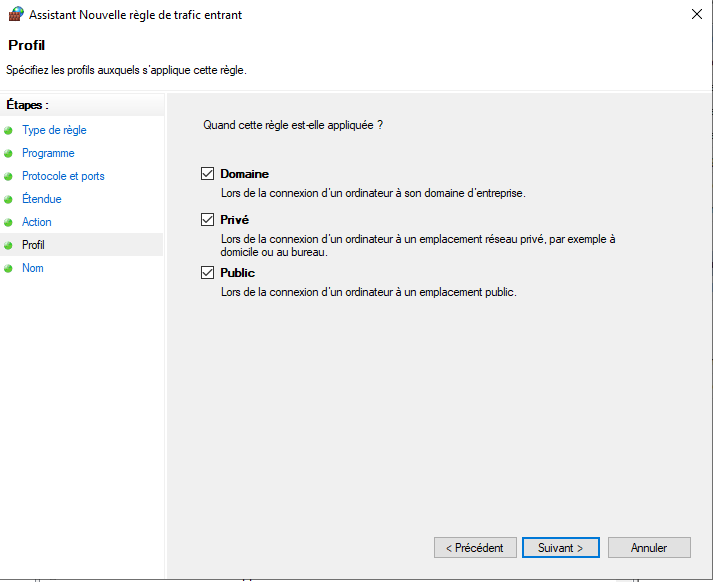

- Cliquez sur « Suivant »

- Cliquez sur « Suivant »

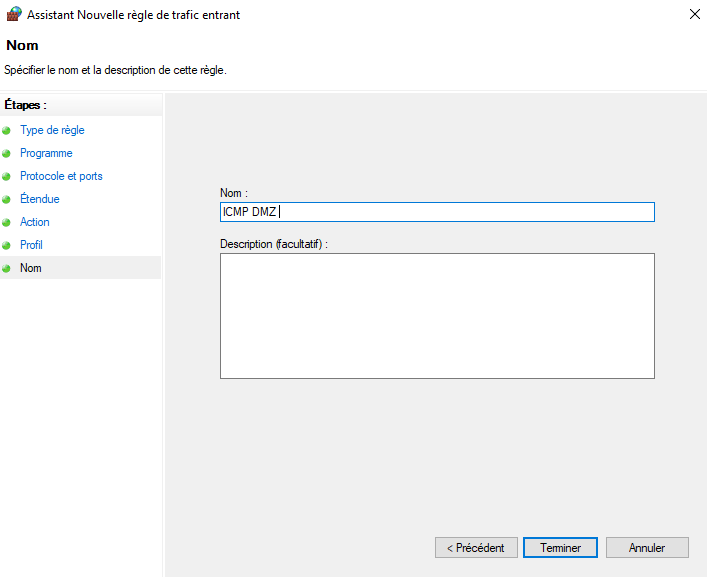

- Attribuer un nom à cette règle

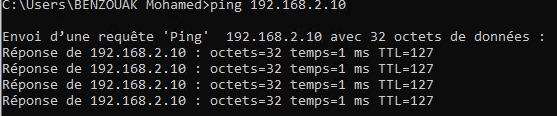

- Nous allons verrifiez que cette régle est bien appliquer

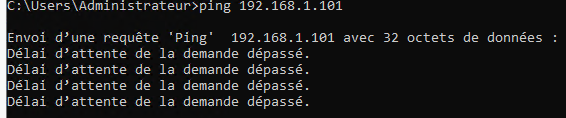

Nous voyons que le « ping » du client vers le serveur est fonctionnel mais que le « ping » sur serveur vers le client n’est pas fonctionnel