1. Introduction

Le projet consiste à déployer la solution LAPS (Local Administrator Password Solution) pour sécuriser les mots de passe des comptes administrateurs locaux sur l’ensemble des postes du domaine. LAPS permet de générer des mots de passe uniques pour chaque machine, les stocke dans Active Directory (AD) et permet de les récupérer de manière sécurisée.

L’objectif est de renforcer la sécurité des environnements Windows en évitant l’utilisation de mots de passe par défaut ou statiques pour les comptes administrateurs locaux, et d’assurer une gestion centralisée via AD.

2. Environnement et Prérequis

2.1 Environnement

- Serveur contrôleur de domaine : Le serveur Windows Server hébergeant le domaine AD.

- Postes clients Windows sur Hyper-V : Machines virtuelles sous Hyper-V, membres du domaine Active Directory.

- Domaine Active Directory : Les utilisateurs et les postes doivent être membres du domaine.

2.2 Configuration

- Les utilisateurs et postes doivent être ajoutés au domaine.

- La solution LAPS sera déployée pour générer et gérer les mots de passe administrateurs locaux sur les machines du domaine.

3. Mise en place de la solution LAPS

3.1 Téléchargement et Installation de LAPS

- Télécharger LAPS depuis le Microsoft Download Center.

- Installation sur le serveur Active Directory :

- Exécuter l’installateur LAPS.x64.msi sur le serveur AD.

- Cette installation ajoute des outils nécessaires, y compris la console LAPS et les modules PowerShell.

3.2 Installation sur les clients :

- Exécuter LAPS.x64.msi sur les machines clientes Windows.

- Cette installation installe les composants nécessaires pour la gestion des mots de passe locaux et la communication avec le serveur AD.

4. Préparation de l’Active Directory

4.1 Mise en place de LAPS dans l’Active directory

- Déplacer les postes client dans une OU que l’on nommera ici « PC »

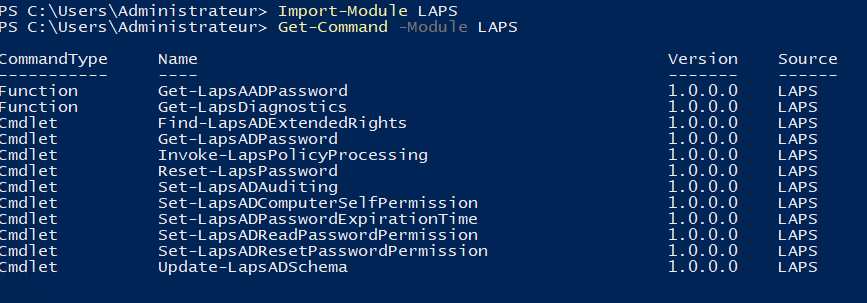

- Ouvrir PowerShell et saisir les commandes suivantes :

- Cela nous montre les commandes disponibles dans le module LAPS

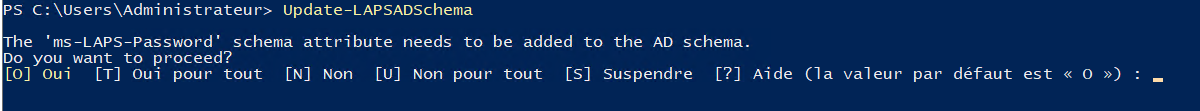

- Saisir la commande suivante :

- Répondre « T »

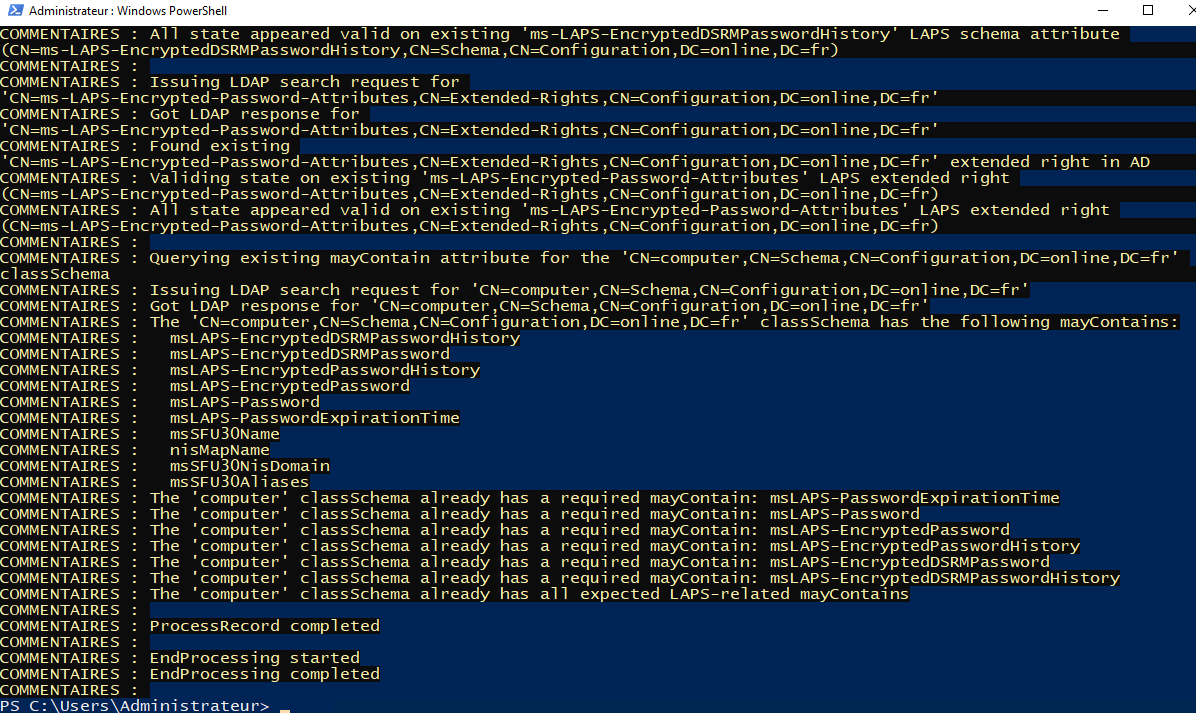

- Le fait d’ajouter le paramètre « -Verbose » est facultatif, mais cela permet d’obtenir plus de détails dans la sortie de la commande. Vous verrez passer quelques lignes qui montrent que le schéma Active Directory a été mis à jour : la class « computer » va bénéficier d’attributs supplémentaires.

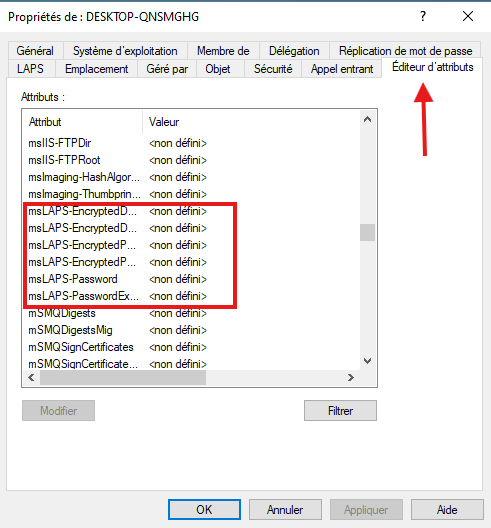

4.2 Vérification de la présence des attributs Windows LAPS

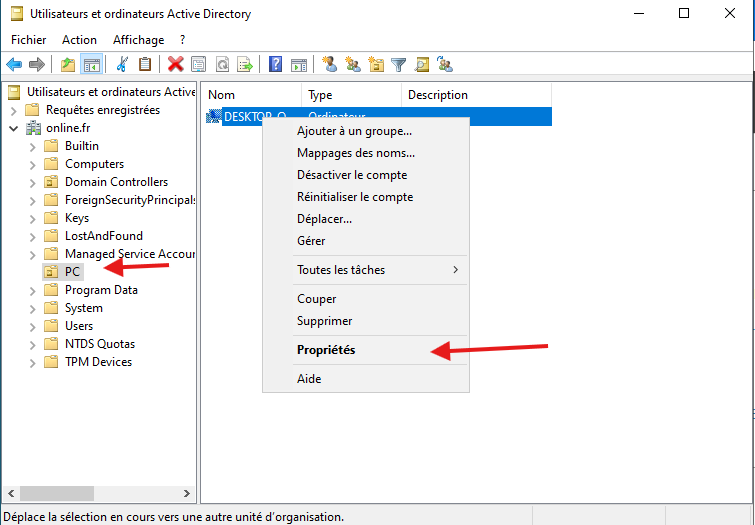

- Vérifier la présence des attributs LAPS dans votre annuaire AD.

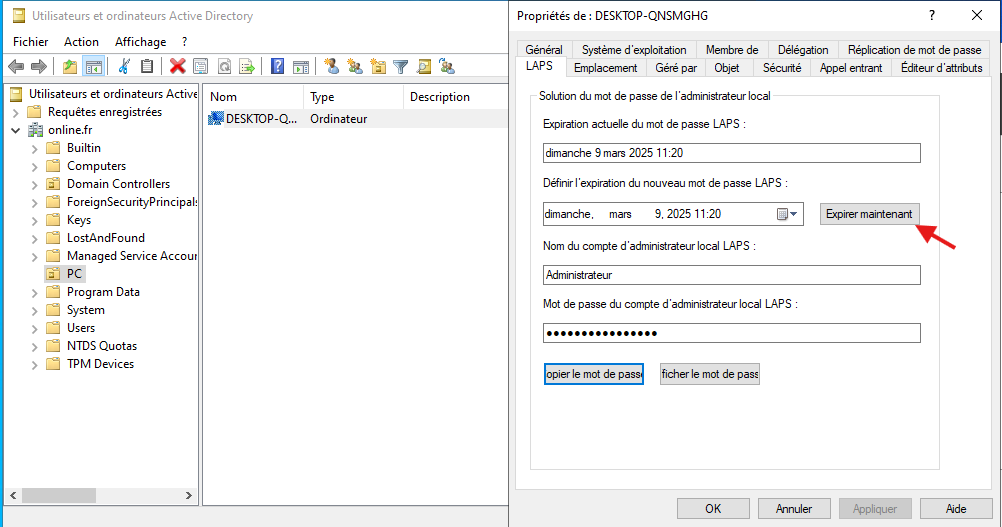

- Ouvrir l’invite de console « Utilisateurs et ordinateurs Active Directory », dirigez vous vers l’OU crée précédemment

- Clic droit sur le PC client puis « Propriétés »

- Par ailleurs, et c’est nouveau avec Windows LAPS, il y a un nouvel onglet nommé « LAPS » qui a fait son apparition. Il sera votre allié pour obtenir des informations sur le compte administrateur géré d’un ordinateur (nom du compte, mot de passe, expiration, etc.).

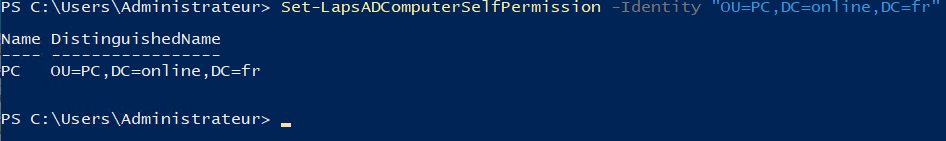

4.3 Attribuer les droits aux machines

Quand une machine va devoir effectuer une rotation du mot de passe du compte administrateur géré par Windows LAPS, elle devra sauvegarder ce mot de passe dans l’Active Directory. De ce fait, la machine doit pouvoir écrire/modifier son objet correspondant dans l’Active Directory.

La commande ci-dessous donne cette autorisation sur l’unité d’organisation « PC » (au sein de laquelle il y a mes postes de travail). Même si ce n’est pas obligatoire, je vous recommande de préciser le DistinguishedName de l’OU ciblée pour éviter les erreurs (notamment si vous avez plusieurs OU avec le même nom).

- Saisir la commande suivante :

- Vous devriez avoir le résultat ci-dessus

5. Configuration de la GPO

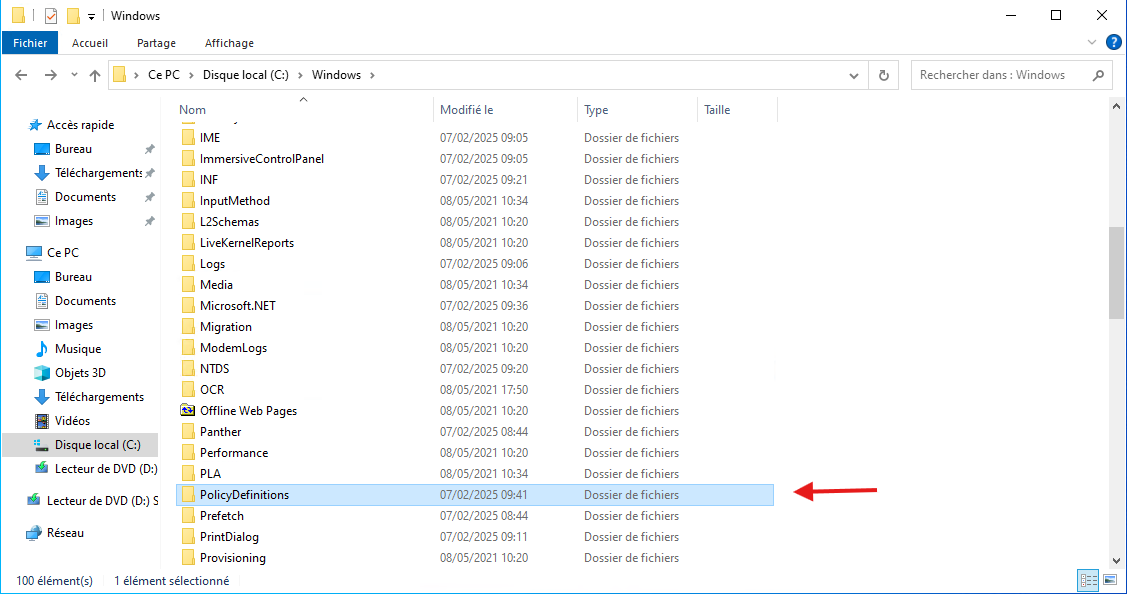

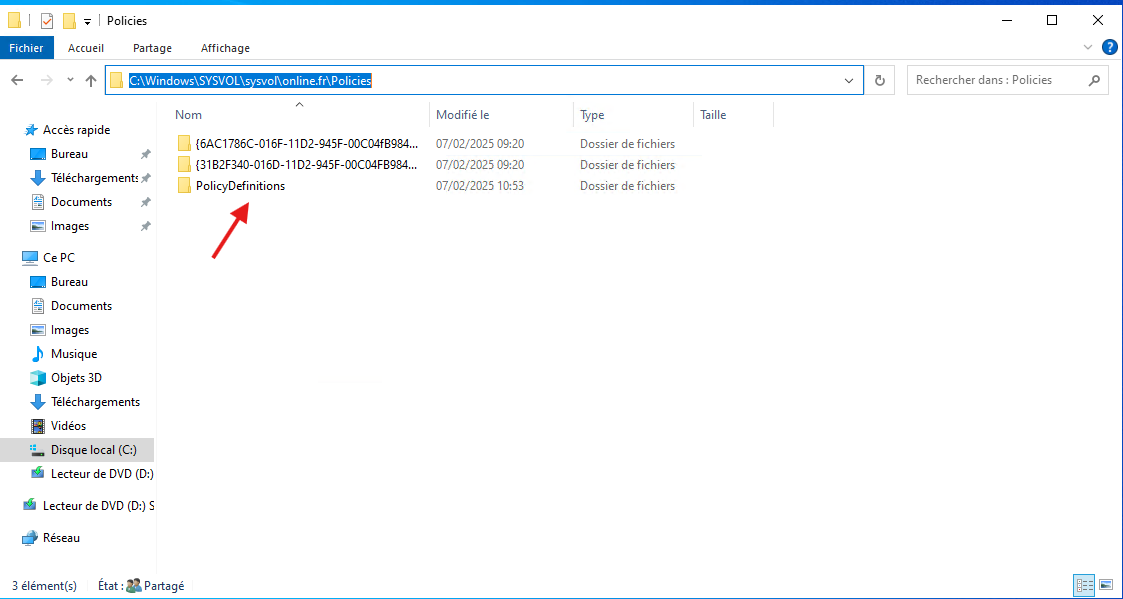

5.1 Importation des modèles d’administrations

La suite consiste à configurer Windows LAPS à partir d’une stratégie de groupe. Cette GPO va permettre de définir la politique de mots de passe à appliquer sur le compte administrateur géré, l’emplacement de sauvegarde du mot de passe (Active Directory / Azure Active Directory), mais aussi le nom du compte administrateur à gérer avec Windows LAPS.

Tout d’abord, nous devons importer les modèles d’administration (ADMX) de Windows LAPS (c’est nécessaire s’il y a déjà un magasin central sur votre domaine, car Windows n’ira pas lire le magasin local). Ce processus n’est pas automatique. Sur le contrôleur de domaine, vous devez récupérer un répertoire :

- C:\Windows\PolicyDefinitions

- Copier le dossier

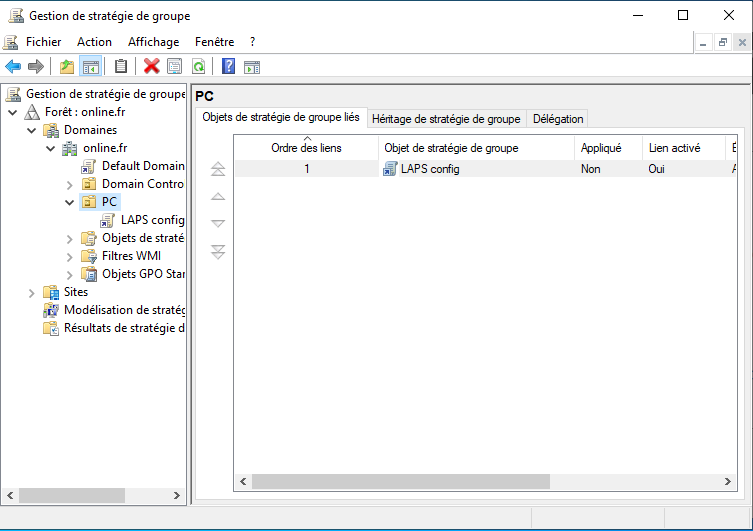

5.2 Mise en place de la GPO

- Dans l’Active Directory, crée une GPO à l’OU « PC »

- Clic doit sur la GPO puis cliquer sur « modifier »

- Le chemin à suivre est : Configuration > Ordinateurs > Stratégies > Modèles d’administration > Systèmes > LAPS

- Appliquer les modifications suivantes

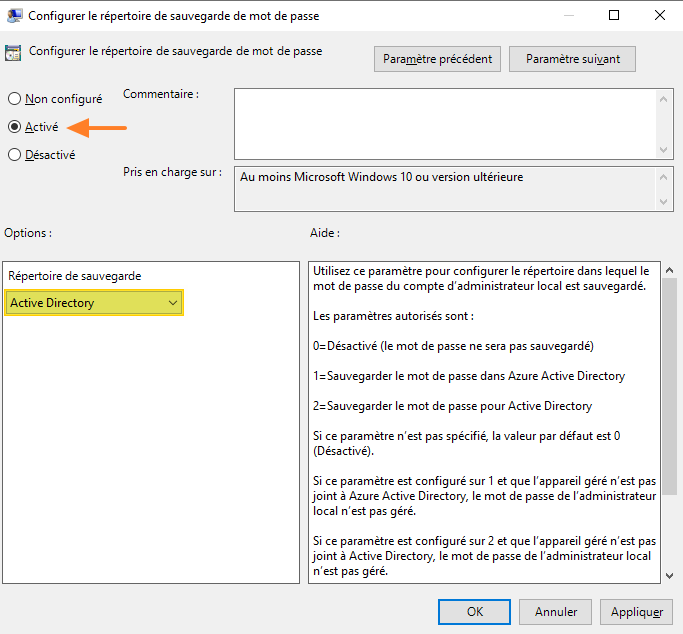

- Configurer le répertoire de sauvegarde de mot de passe

Commencez par configurer le paramètre « Configurer le répertoire de sauvegarde de mot de passe » qui est indispensable pour activer Windows LAPS sur la machine. Vous devez passer ce paramètre sur l’état « Activé » et choisir « Active Directory ». S’il s’agissait d’une configuration basée sur Azure Active Directory, on ferait un choix différent bien entendu.

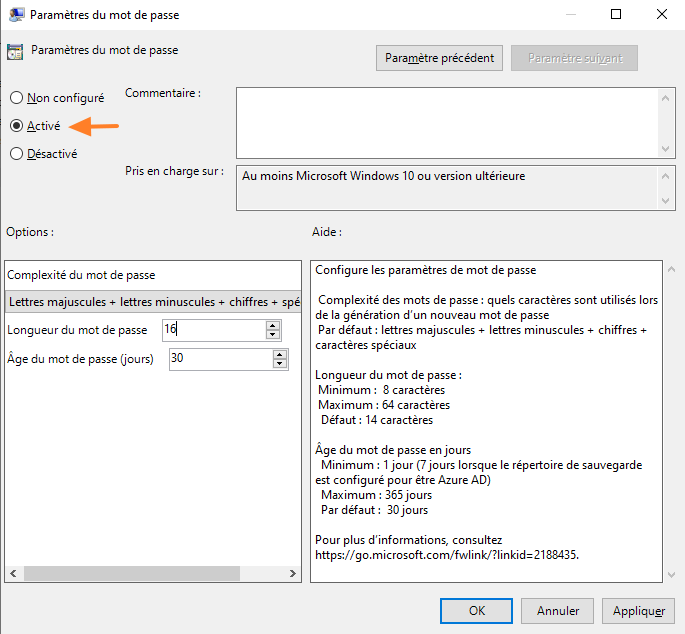

- Paramètres du mot de passe

Le second paramètre à configurer se nomme « Paramètres du mot de passe » et il permet de personnaliser la complexité du mot de passe pour le compte administrateur géré par Windows LAPS. Vous devez activer ce paramètre et définir la politique de mot de passe. Pour avoir un mot de passe fort, je vous recommande de choisir :

- Complexité du mot de passe : Lettres majuscules + lettres minuscules + chiffres + spéciaux

- Longueur du mot de passe : 16 caractères

- Âge du mot de passe (jours) : 30 (soit par défaut)

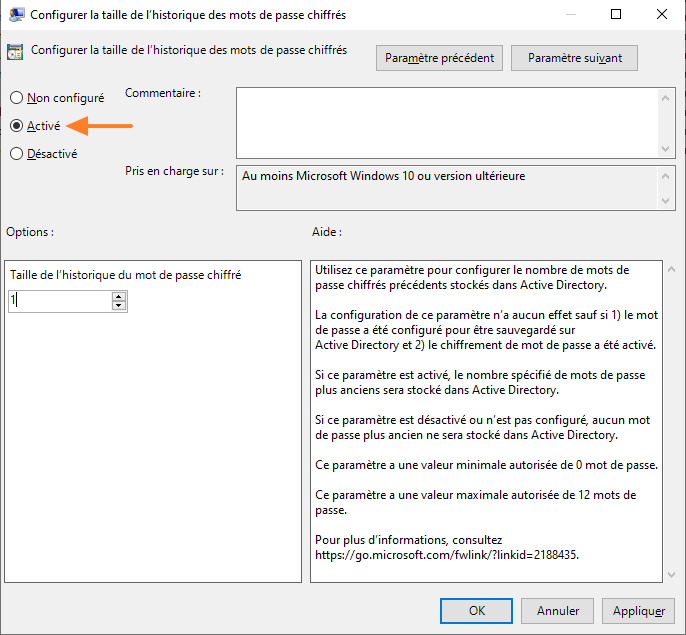

- Configurer la taille de l’historique des mots de passe chiffrés

Ce paramètre est facultatif, mais il me semble intéressant puisqu’il permet d’activer l’historique des mots de passe. En le passant sur l’état « Activé » et en mettant la taille de l’historique à « 1 », on s’assure de pouvoir lire le mot de passe actuel et le mot de passe précédent. S’il y a un « bug » et que le mot de passe est mis à jour dans l’AD, mais pas sur le poste (sait-on jamais…), on ne perd pas l’accès, car on peut toujours lire le précédent mot de passe.

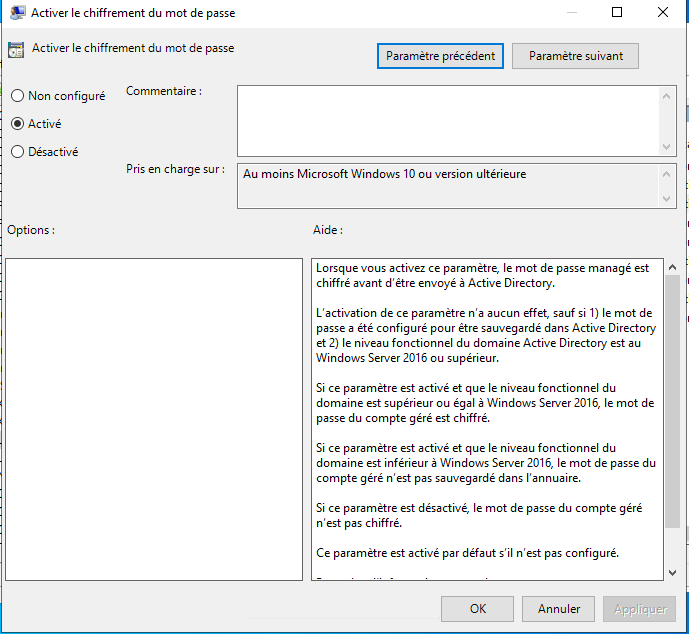

- Activer le chiffrement du mot de passe

Le quatrième paramètre à activer se nomme « Activer le chiffrement du mot de passe », même si c’est le comportement par défaut, il vaut mieux le forcer. Comme son nom l’indique, il permet de dire si oui ou non, le mot de passe stocké dans l’Active Directory doit être chiffré.

- Nom du compte administrateur à gérer

Par défaut, Windows LAPS va gérer le compte « Administrateur » natif et intégré à Windows. Ce n’est pas nécessaire de lui préciser, il le fera de lui-même (il peut identifier ce compte grâce au SID qui est déjà connu). Si l’on souhaite gérer un autre compte avec un nom personnalisé, il est indispensable d’activer le paramètre « Nom du compte administrateur à gérer » et de préciser le nom du compte administrateur que vous souhaitez gérer avec LAPS.

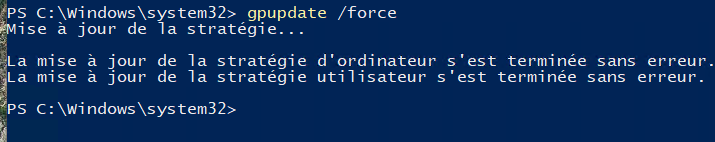

- La GPO est prête, nous allons maintenant actualiser celle-ci sur le PC client

- Ouvrir PowerShell en Administrateur sur le PC client puis saisir la commande suivante

- Redémarrez les PCs

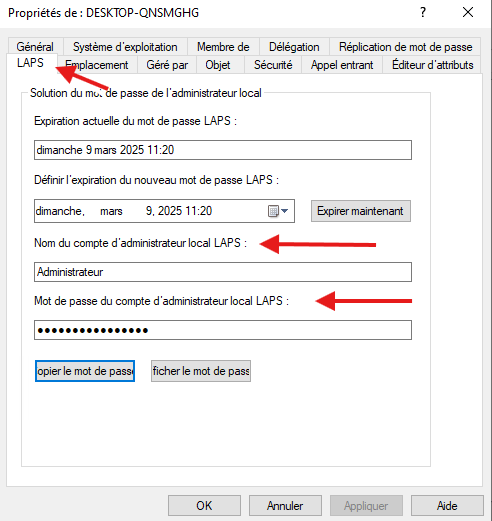

Récupération du mot de passe LAPS

- Dirigez-vous sur l’Active Directory, dans l’OU concerné par la GPO

- Double clic gauche sur le PC client

- On peut apercevoir le mot de passe actuel du compte administrateur géré par ce PC

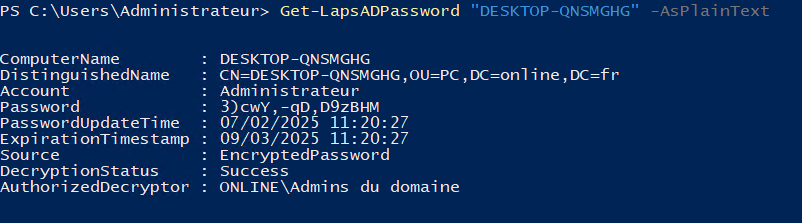

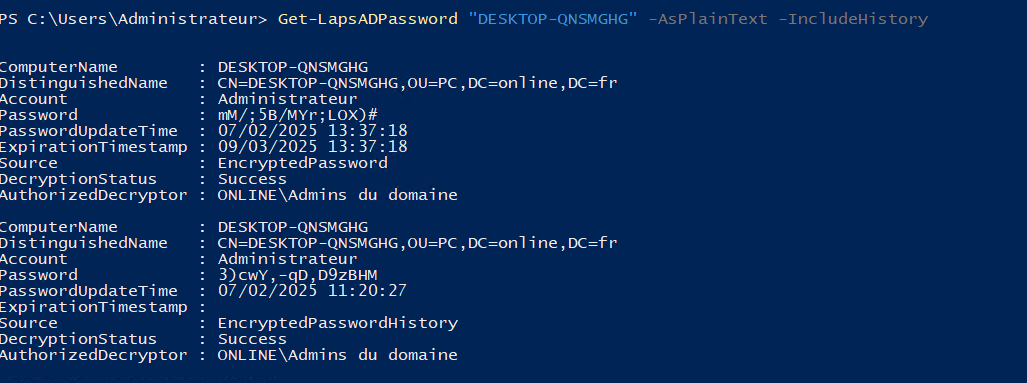

- On peut aussi le voir grâce à la commande suivante :

- Pour forcer la réinitialisation d’un mot de passe manuellement, on peut utiliser une console d’administration Active Directory afin de cliquer sur le bouton « Expirer maintenant » qui se situe dans l’onglet « LAPS » de l’ordinateur en question.

- Par la suite saisir la commande suivante dans PowerShell :

- On peut apercevoir l’ancien mot de passe et le mot de passe actuel

- Pour jouer sur la rotation automatique du mot de passe, il y a aussi le paramètre « Actions de post-authentification » qui peut être configuré dans la GPO.

- Par la suite vous pouvez vous connecter en tant qu’Administrateur sur vos PC clients

Connexion à distance sur poste client avec le compte Administrateur

Pour vous connecter à un poste client depuis votre serveur Active Directory (AD) en utilisant le compte Administrateur local, voici les étapes à suivre. Notez que le fait que le poste client soit dans le domaine ne change pas beaucoup la procédure pour se connecter à un compte administrateur local, sauf si vous essayez de vous connecter avec un compte du domaine. Vous devrez utiliser des informations d’identification locales et spécifier le nom de l’ordinateur client.

Étapes pour vous connecter au poste client en tant qu’administrateur local :

1. Vérifiez l’adresse IP et le nom de l’ordinateur du poste client

Vous devez connaître le nom de l’ordinateur ou l’adresse IP du poste client sur le réseau pour vous y connecter. Vous pouvez obtenir ces informations en utilisant la commande ipconfig ou hostname directement sur le client.

2. Activer l’accès à distance via RDP (Bureau à distance) sur le poste client

Si vous souhaitez utiliser Bureau à distance (RDP) pour vous connecter au poste client, assurez-vous que l’accès à distance est activé sur le poste client.

- Sur le client, ouvrez les Paramètres > Système > Bureau à distance.

- Activez l’option Activer le Bureau à distance.

- Assurez-vous que le pare-feu autorise les connexions RDP (le port par défaut est le 3389).

3. Utiliser RDP pour se connecter au client

Une fois l’accès à distance activé, vous pouvez vous connecter à l’ordinateur client via Bureau à distance depuis votre serveur AD.

- Sur le serveur AD, ouvrez l’outil Bureau à distance (RDP) en tapant mstsc dans la barre de recherche Windows.

- Dans le champ Ordinateur, entrez le nom de l’ordinateur du client.

- Cliquez sur Connecter.

4. Se connecter en tant qu’administrateur local

Lors de la connexion, Windows vous demandera un nom d’utilisateur et un mot de passe.

- Entrez le nom d’utilisateur sous la forme suivante pour spécifier un compte local